SSH Tünelleme Nedir? Güvenli Veri Aktarımı Rehberi (2025)

1. SSH Tünelleme Nedir? Temel Kavramlar ve Çalışma Prensibi

1. SSH Tünelleme Nedir? Temel Kavramlar ve Çalışma Prensibi

Günümüzde internetin hayatımızın vazgeçilmez bir parçası haline gelmesiyle birlikte, veri güvenliği ve gizliliği de giderek önem kazanmaktadır. Özellikle hassas bilgilerin internet üzerinden aktarılması söz konusu olduğunda, güvenli bir iletişim kanalının oluşturulması kritik bir gerekliliktir. İşte tam bu noktada, SSH tünelleme nedir? sorusu ve beraberinde güvenli veri aktarımı için kullanım senaryoları büyük bir önem arz etmektedir. Bu bölümde, SSH tünellemenin temel kavramlarını, çalışma prensiplerini ve neden güvenli veri aktarımı için vazgeçilmez bir araç olduğunu detaylı bir şekilde inceleyeceğiz.

1.1. SSH’ın Temel İşlevleri ve Güvenlik Katmanları

SSH (Secure Shell), iki bilgisayar arasında güvenli bir iletişim kanalı kurmak için kullanılan bir ağ protokolüdür. Temel işlevi, bir istemci (client) bilgisayardan bir sunucu (server) bilgisayara güvenli bir şekilde bağlanmayı sağlamaktır. SSH, bu bağlantıyı şifreleyerek ve kimlik doğrulama mekanizmaları kullanarak yetkisiz erişimi engeller. SSH’ın temel işlevleri ve güvenlik katmanları aşağıdaki gibidir:

- Şifreleme: SSH, tüm iletişim trafiğini şifreler. Bu, bağlantı üzerinden geçen verilerin üçüncü şahıslar tarafından okunmasını veya değiştirilmesini engeller. SSH, simetrik şifreleme (örneğin, AES, Blowfish) ve asimetrik şifreleme (örneğin, RSA, DSA) algoritmalarını kullanarak güvenliği sağlar.

- Kimlik Doğrulama: SSH, istemcinin kimliğini doğrulamak için çeşitli mekanizmalar kullanır. En yaygın kullanılan yöntemler parola tabanlı kimlik doğrulama ve anahtar tabanlı kimlik doğrulamadır. Anahtar tabanlı kimlik doğrulama, parolalara göre daha güvenlidir, çünkü bir özel anahtarın ele geçirilmesi daha zordur.

- Veri Bütünlüğü: SSH, verilerin aktarım sırasında değiştirilmediğinden emin olmak için mesaj doğrulama kodları (MAC) kullanır. Bu, saldırganların verileri değiştirmesini veya araya girmesini (man-in-the-middle attack) önler.

- Port Yönlendirme (Tünelleme): SSH, port yönlendirme (tünelleme) özelliği sayesinde güvenli olmayan bir bağlantı üzerinden güvenli bir tünel oluşturabilir. Bu özellik, SSH tünellemenin temelini oluşturur ve güvenli veri aktarımı için kritik bir rol oynar.

1.2. SSH Tünelleme (Port Yönlendirme) Tanımı ve Amacı

SSH tünelleme (aynı zamanda port yönlendirme olarak da bilinir), SSH protokolünün sağladığı güvenli bir kanalı kullanarak başka bir ağ bağlantısını şifrelemek ve yönlendirmek işlemidir. Temel amacı, güvenli olmayan bir ağ üzerinden güvenli bir bağlantı oluşturmak ve hassas verilerin yetkisiz erişime karşı korunmasını sağlamaktır.

SSH tünelleme, genellikle aşağıdaki amaçlar için kullanılır:

- Güvenli Veri Aktarımı: Hassas verilerin (örneğin, kredi kartı bilgileri, kişisel veriler) internet üzerinden güvenli bir şekilde aktarılmasını sağlamak.

- Ağ Hizmetlerine Güvenli Erişim: Yerel ağdaki (LAN) veya uzak sunucudaki hizmetlere (örneğin, veritabanı, web sunucusu) güvenli bir şekilde erişmek.

- Güvenlik Duvarlarını Aşma: Güvenlik duvarlarının (firewall) kısıtlamalarını aşarak engellenen web sitelerine veya hizmetlere erişmek.

- Sansürü Aşma: İnternet sansürünü aşarak engellenen içeriklere erişmek.

1.3. SSH Tünelleme Nasıl Çalışır? Bağlantı Şifreleme ve Veri Akışı

SSH tünelleme, temel olarak üç ana bileşenden oluşur:

- SSH İstemcisi (Client): Tüneli başlatan ve yerel bilgisayarda çalışan yazılımdır.

- SSH Sunucusu (Server): Tünelin diğer ucunda bulunan ve uzak bilgisayarda çalışan yazılımdır.

- Tünel: İstemci ve sunucu arasında kurulan şifreli bağlantıdır.

SSH tünelleme süreci aşağıdaki adımlardan oluşur:

- Bağlantı Başlatma: SSH istemcisi, SSH sunucusuna güvenli bir bağlantı kurar. Bu bağlantı, SSH protokolünün sağladığı şifreleme ve kimlik doğrulama mekanizmaları kullanılarak güvence altına alınır.

- Tünel Oluşturma: İstemci, sunucuya belirli bir portu dinlemesini ve bu porta gelen trafiği tünel üzerinden yönlendirmesini söyler.

- Veri Aktarımı: İstemci, yerel bir porta veri gönderir. Bu port, SSH tüneli tarafından dinlenir ve veriler şifrelenerek sunucuya gönderilir.

- Veri Yönlendirme: Sunucu, tünel üzerinden gelen verileri hedef porta (örneğin, bir web sunucusunun 80 veya 443 portu) yönlendirir.

- Cevap Alma: Hedef sunucu, isteğe cevap verir ve bu cevap tünel üzerinden istemciye geri gönderilir.

- Veri Şifre Çözme: İstemci, tünel üzerinden gelen verileri şifre çözerek orijinal veriye dönüştürür ve yerel uygulamaya iletir.

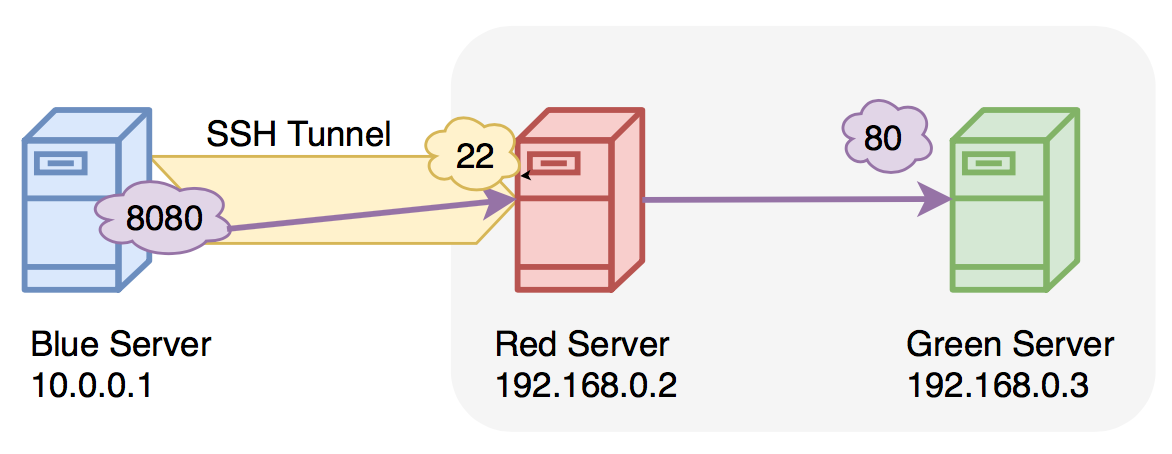

Örnek:

Diyelim ki, yerel bilgisayarınızdan (istemci) uzak bir sunucudaki (sunucu) bir veritabanına (MySQL) güvenli bir şekilde erişmek istiyorsunuz. Veritabanı sunucusunun 3306 portunu dinlediğini varsayalım.

- SSH istemcisi, SSH sunucusuna güvenli bir bağlantı kurar.

- İstemci, sunucuya yerel bilgisayarınızdaki 8080 portunu dinlemesini ve bu porta gelen trafiği sunucudaki 3306 portuna yönlendirmesini söyler.

- Veritabanı istemci uygulamanız, yerel bilgisayarınızdaki 8080 portuna bağlanır.

- SSH tüneli, 8080 portuna gelen verileri şifreler ve sunucuya gönderir.

- Sunucu, tünel üzerinden gelen verileri 3306 portuna (veritabanı sunucusuna) yönlendirir.

- Veritabanı sunucusu, isteğe cevap verir ve bu cevap tünel üzerinden istemciye geri gönderilir.

- SSH istemcisi, tünel üzerinden gelen verileri şifre çözerek veritabanı istemci uygulamanıza iletir.

Bu sayede, veritabanı bağlantınız tamamen şifrelenmiş olur ve yetkisiz erişime karşı korunur.

1.4. Yerel, Uzak ve Dinamik Port Yönlendirme Türleri

SSH tünelleme, üç ana türde port yönlendirme sunar:

- Yerel Port Yönlendirme (Local Port Forwarding): Yerel bir porta gelen trafiği uzak sunucudaki bir hedefe yönlendirir. Bu, yerel bir uygulamadan uzak bir sunucudaki bir hizmete güvenli bir şekilde erişmek için kullanılır.

- Kullanım Senaryosu: Yerel bilgisayarınızdan uzak bir web sunucusuna güvenli bir şekilde bağlanmak.

- Komut:

ssh -L yerel_port:hedef_adres:hedef_port kullanıcı_adı@sunucu_adresi - Açıklama: Bu komut, yerel bilgisayarınızdaki

yerel_portunu dinler ve bu porta gelen trafiğisunucu_adresiüzerindekihedef_adresadresininhedef_portuna yönlendirir.

- Uzak Port Yönlendirme (Remote Port Forwarding): Uzak sunucudaki bir porta gelen trafiği yerel bilgisayarınızdaki veya yerel ağınızdaki bir hedefe yönlendirir. Bu, uzak bir sunucudan yerel ağınızdaki bir hizmete güvenli bir şekilde erişmek için kullanılır.

- Kullanım Senaryosu: Uzak bir sunucudan yerel ağınızdaki bir yazıcıya erişmek.

- Komut:

ssh -R uzak_port:hedef_adres:hedef_port kullanıcı_adı@sunucu_adresi - Açıklama: Bu komut,

sunucu_adresiüzerindekiuzak_portunu dinler ve bu porta gelen trafiği yerel ağınızdakihedef_adresadresininhedef_portuna yönlendirir.

- Dinamik Port Yönlendirme (Dynamic Port Forwarding): Yerel bir SOCKS proxy sunucusu oluşturur. Bu, yerel uygulamaların tüm trafiğini SSH tüneli üzerinden yönlendirmesini sağlar. Bu, birden fazla hizmete aynı anda güvenli bir şekilde erişmek için kullanışlıdır.

- Kullanım Senaryosu: İnternet trafiğinizi şifreleyerek sansürü aşmak veya anonim olarak gezinmek.

- Komut:

ssh -D yerel_port kullanıcı_adı@sunucu_adresi - Açıklama: Bu komut, yerel bilgisayarınızdaki

yerel_portunda bir SOCKS proxy sunucusu oluşturur. Uygulamalarınızı bu proxy sunucusunu kullanacak şekilde yapılandırarak tüm trafiğinizi SSH tüneli üzerinden yönlendirebilirsiniz.

Tablo: SSH Tünelleme Türleri ve Karşılaştırması

| Özellik | Yerel Port Yönlendirme | Uzak Port Yönlendirme | Dinamik Port Yönlendirme |

|---|---|---|---|

| Yönlendirme Yönü | Yerelden Uzağa | Uzaktan Yerele | Yerelden Uzağa (Proxy) |

| Port Dinleme | Yerel Port | Uzak Port | Yerel Port (SOCKS Proxy) |

| Kullanım Senaryosu | Uzak Hizmete Erişim | Yerel Hizmete Erişim | Çoklu Hizmete Erişim |

| Komut Örneği | ssh -L ... | ssh -R ... | ssh -D ... |

| Karmaşıklık Seviyesi | Orta | Orta | Yüksek |

Özet:

SSH tünelleme, SSH protokolünün sunduğu güçlü bir özelliktir ve güvenli veri aktarımı için vazgeçilmez bir araçtır. SSH tünellemenin temel kavramlarını ve çalışma prensiplerini anlamak, hassas verilerinizi korumak ve ağ hizmetlerine güvenli bir şekilde erişmek için önemlidir. Yerel, uzak ve dinamik port yönlendirme türleri, farklı kullanım senaryolarına uygun çözümler sunar. Bu bölümde ele aldığımız bilgiler, SSH tünellemenin ne olduğunu ve nasıl çalıştığını anlamanıza yardımcı olacaktır. Bir sonraki bölümde, SSH tünellemenin neden güvenli veri aktarımı için önemli olduğunu daha detaylı bir şekilde inceleyeceğiz. Ayrıca, SSH tünelleme nedir? sorusunun cevabını güvenli veri aktarımı için kullanım senaryoları ile birlikte daha da pekiştireceğiz.

2. Neden SSH Tünelleme? Güvenli Veri Aktarımının Önemi

İnternet çağında, verilerin sürekli olarak ağlar arasında dolaştığı bir ortamda yaşıyoruz. Bu veri akışının büyük bir kısmı hassas bilgiler içeriyor ve bu da güvenlik endişelerini artırıyor. Bankacılık işlemleri, kişisel iletişimler, kurumsal veriler ve daha birçok kritik bilgi internet üzerinden aktarılırken, bu verilerin yetkisiz erişime karşı korunması hayati önem taşıyor. İşte bu noktada, SSH tünelleme nedir? sorusu ve beraberinde güvenli veri aktarımı için kullanım senaryoları devreye giriyor. SSH tünelleme, verilerin güvenliğini sağlamak için güçlü ve etkili bir çözüm sunuyor. Bu bölümde, SSH tünellemenin neden güvenli veri aktarımı için bu kadar önemli olduğunu, sunduğu güvenlik avantajlarını ve kritik kullanım alanlarını detaylı bir şekilde inceleyeceğiz.

2.1. İnternet Üzerinden Güvenli Veri Aktarımının Gerekliliği

İnternet, küresel bir ağ olarak, verilerin hızlı ve kolay bir şekilde paylaşılmasını sağlıyor. Ancak bu kolaylık, aynı zamanda güvenlik risklerini de beraberinde getiriyor. Veriler internet üzerinden açık bir şekilde aktarıldığında, kötü niyetli kişiler tarafından kolayca ele geçirilebilir, değiştirilebilir veya dinlenebilir. Bu durum, hem bireyler hem de kurumlar için ciddi sonuçlar doğurabilir.

- Bireyler İçin Riskler:

- Kimlik Hırsızlığı: Kişisel bilgilerin (ad, adres, telefon numarası, kredi kartı bilgileri vb.) ele geçirilmesi ve kötüye kullanılması.

- Finansal Kayıplar: Banka hesaplarına yetkisiz erişim, kredi kartı dolandırıcılığı ve diğer finansal kayıplar.

- Gizlilik İhlali: Özel iletişimlerin (e-postalar, mesajlar, fotoğraflar vb.) ele geçirilmesi ve ifşa edilmesi.

- İtibar Kaybı: Kişisel bilgilerin yanlış ellere geçmesi sonucu itibar kaybı.

- Kurumlar İçin Riskler:

- Veri İhlalleri: Müşteri verilerinin, finansal verilerin veya diğer hassas verilerin ele geçirilmesi.

- İtibar Kaybı: Veri ihlalleri sonucu müşteri güveninin azalması ve itibar kaybı.

- Yasal Sorumluluklar: Veri koruma yasalarına uyumsuzluk nedeniyle yasal yaptırımlarla karşılaşma.

- Finansal Kayıplar: Veri ihlallerini düzeltme maliyetleri, yasal cezalar ve iş kaybı.

- Rekabet Avantajının Kaybı: Fikri mülkiyetin veya gizli bilgilerin ele geçirilmesi sonucu rekabet avantajının kaybı.

Bu riskleri minimize etmek için, internet üzerinden aktarılan verilerin güvenliğinin sağlanması gerekmektedir. Güvenli veri aktarımı, aşağıdaki yöntemlerle sağlanabilir:

- Şifreleme: Verilerin okunamaz hale getirilmesi.

- Kimlik Doğrulama: Verilerin doğru kişiye veya sisteme gönderildiğinden emin olunması.

- Veri Bütünlüğü: Verilerin aktarım sırasında değiştirilmediğinden emin olunması.

SSH tünelleme, bu üç yöntemi de bir arada sunarak, internet üzerinden güvenli veri aktarımı için güçlü bir çözüm oluşturur.

2.2. SSH Tünellemenin Sunduğu Güvenlik Avantajları: Şifreleme ve Kimlik Doğrulama

SSH tünelleme, verilerin güvenliğini sağlamak için bir dizi güvenlik avantajı sunar:

- Uçtan Uca Şifreleme: SSH tünelleme, verileri istemci ve sunucu arasında uçtan uca şifreler. Bu, verilerin internet üzerinden aktarılırken yetkisiz erişime karşı korunmasını sağlar. SSH, simetrik ve asimetrik şifreleme algoritmalarını kullanarak güçlü bir şifreleme sağlar.

- Güçlü Kimlik Doğrulama: SSH, istemcinin kimliğini doğrulamak için çeşitli mekanizmalar kullanır. Parola tabanlı kimlik doğrulama yaygın olarak kullanılsa da, anahtar tabanlı kimlik doğrulama daha güvenli bir seçenektir. Anahtar tabanlı kimlik doğrulama, özel bir anahtarın ele geçirilmesini zorlaştırarak parolalara göre daha yüksek bir güvenlik seviyesi sunar.

- Veri Bütünlüğü Kontrolü: SSH, verilerin aktarım sırasında değiştirilmediğinden emin olmak için mesaj doğrulama kodları (MAC) kullanır. Bu, saldırganların verileri değiştirmesini veya araya girmesini (man-in-the-middle attack) önler.

- Port Yönlendirme Güvenliği: SSH tünelleme, port yönlendirme özelliği sayesinde, güvenli olmayan bir bağlantı üzerinden güvenli bir tünel oluşturabilir. Bu, hassas verilerin güvenli olmayan ağlar üzerinden aktarılmasını önler.

- Güvenlik Duvarı Uyumluluğu: SSH, genellikle 22 numaralı portu kullanır. Bu port, çoğu güvenlik duvarı tarafından açık bırakılır, bu da SSH tünellemenin güvenlik duvarlarını aşmasını kolaylaştırır.

- Çok Katmanlı Güvenlik: SSH, şifreleme, kimlik doğrulama ve veri bütünlüğü kontrolünü bir arada sunarak çok katmanlı bir güvenlik sağlar. Bu, saldırganların sisteme girmesini zorlaştırır.

Tablo: SSH Tünellemenin Güvenlik Avantajları

| Güvenlik Avantajı | Açıklama |

|---|---|

| Uçtan Uca Şifreleme | Verileri istemci ve sunucu arasında uçtan uca şifreleyerek, yetkisiz erişime karşı koruma sağlar. |

| Güçlü Kimlik Doğrulama | Parola tabanlı ve anahtar tabanlı kimlik doğrulama yöntemlerini kullanarak, yalnızca yetkili kullanıcıların sisteme erişmesini sağlar. |

| Veri Bütünlüğü Kontrolü | Mesaj doğrulama kodları (MAC) kullanarak, verilerin aktarım sırasında değiştirilmediğinden emin olur. |

| Port Yönlendirme | Güvenli olmayan bir bağlantı üzerinden güvenli bir tünel oluşturarak, hassas verilerin güvenli bir şekilde aktarılmasını sağlar. |

| Güvenlik Duvarı Uyumu | Genellikle 22 numaralı portu kullandığı için, çoğu güvenlik duvarı tarafından engellenmez. |

| Çok Katmanlı Güvenlik | Şifreleme, kimlik doğrulama ve veri bütünlüğü kontrolünü bir arada sunarak, saldırganların sisteme girmesini zorlaştırır. |

2.3. Hassas Verilerin Korunması: Bankacılık, Özel İletişimler ve Kurumsal Veriler

SSH tünelleme, çeşitli hassas veri türlerini korumak için kullanılabilir:

- Bankacılık Verileri: İnternet bankacılığı işlemleri sırasında, kullanıcı adı, parola, hesap numarası ve diğer finansal bilgiler internet üzerinden aktarılır. Bu bilgilerin güvenliğinin sağlanması, kullanıcıların finansal kayıplar yaşamasını önlemek için kritik öneme sahiptir. SSH tünelleme, bankacılık verilerini şifreleyerek ve kimlik doğrulama mekanizmaları kullanarak yetkisiz erişime karşı korur.

- Özel İletişimler: E-postalar, mesajlar, sesli ve görüntülü görüşmeler gibi özel iletişimler, kişisel gizliliğin korunması için büyük önem taşır. SSH tünelleme, bu iletişimleri şifreleyerek, üçüncü şahısların içeriğini okumasını veya dinlemesini engeller.

- Kurumsal Veriler: Şirket sırları, müşteri verileri, finansal raporlar ve diğer kurumsal veriler, rekabet avantajının korunması ve yasal sorumlulukların yerine getirilmesi için korunması gereken hassas bilgilerdir. SSH tünelleme, bu verileri şifreleyerek ve kimlik doğrulama mekanizmaları kullanarak yetkisiz erişime karşı korur.

- Sağlık Verileri: Hasta kayıtları, tıbbi test sonuçları ve diğer sağlık verileri, kişisel gizliliğin korunması ve yasal düzenlemelere uyum sağlanması için korunması gereken hassas bilgilerdir. SSH tünelleme, bu verileri şifreleyerek ve kimlik doğrulama mekanizmaları kullanarak yetkisiz erişime karşı korur.

- Devlet Verileri: Gizli askeri bilgiler, diplomatik yazışmalar ve diğer devlet verileri, ulusal güvenliğin korunması için korunması gereken hassas bilgilerdir. SSH tünelleme, bu verileri şifreleyerek ve kimlik doğrulama mekanizmaları kullanarak yetkisiz erişime karşı korur.

Örnek:

Bir şirket, uzak bir ofisindeki çalışanlarının şirket ağına güvenli bir şekilde erişmesini sağlamak istiyor. Şirket ağına erişim, hassas finansal verilere ve müşteri bilgilerine erişimi içeriyor. Bu durumda, şirket SSH tünelleme kullanarak, çalışanların bilgisayarları ile şirket ağı arasında güvenli bir tünel oluşturabilir. Bu tünel, tüm trafiği şifreleyerek, yetkisiz erişimi engeller ve verilerin güvenliğini sağlar.

2.4. Açık Wi-Fi Ağlarında Güvenli Bağlantı Kurma

Açık Wi-Fi ağları, kafelerde, havaalanlarında ve otellerde yaygın olarak bulunur. Bu ağlar, internete ücretsiz ve kolay erişim sağlasa da, güvenlik açısından ciddi riskler taşır. Açık Wi-Fi ağları, genellikle şifrelenmemiş veya zayıf şifrelenmiş bağlantılar kullanır, bu da verilerin yetkisiz erişime karşı savunmasız hale gelmesine neden olur. Kötü niyetli kişiler, aynı ağa bağlı olan diğer kullanıcıların trafiğini kolayca dinleyebilir ve hassas bilgilerini ele geçirebilir.

SSH tünelleme, açık Wi-Fi ağlarında güvenli bir bağlantı kurmak için etkili bir çözüm sunar. SSH tünelleme kullanarak, yerel bilgisayarınız ile uzak bir sunucu arasında şifreli bir tünel oluşturabilirsiniz. Bu tünel, tüm internet trafiğinizi şifreleyerek, açık Wi-Fi ağlarında bile güvenli bir şekilde gezinmenizi sağlar.

Örnek:

Bir kullanıcı, bir kafede açık bir Wi-Fi ağına bağlanır ve internet bankacılığı işlemlerini gerçekleştirmek ister. Açık Wi-Fi ağının güvensiz olduğunu bilen kullanıcı, öncelikle SSH tünelleme kullanarak güvenli bir bağlantı oluşturur. SSH tüneli, kullanıcının bilgisayarı ile uzak bir sunucu arasında şifreli bir tünel oluşturur. Kullanıcının internet bankacılığı trafiği, bu tünel üzerinden şifrelenerek aktarılır ve yetkisiz erişime karşı korunur.

SSH Tünelleme ile Açık Wi-Fi Güvenliğini Artırma Adımları:

- SSH Sunucusu Kurulumu: Güvenilir bir sunucuya (örneğin, kendi sunucunuz veya bir VPN sağlayıcısının sunucusu) SSH sunucusu kurun.

- SSH İstemcisi Kurulumu: Bilgisayarınıza veya mobil cihazınıza bir SSH istemcisi (örneğin, PuTTY, OpenSSH) kurun.

- SSH Tüneli Oluşturma: SSH istemcisini kullanarak, SSH sunucusuna güvenli bir bağlantı kurun ve dinamik port yönlendirme (SOCKS proxy) kullanarak bir SSH tüneli oluşturun.

- Komut:

ssh -D 8080 kullanıcı_adı@sunucu_adresi

- Komut:

- Proxy Ayarlarını Yapılandırma: Web tarayıcınızın veya diğer uygulamalarınızın proxy ayarlarını, oluşturduğunuz SOCKS proxy sunucusunu kullanacak şekilde yapılandırın.

- Örnek: Tarayıcı ayarlarında, SOCKS proxy sunucusu olarak

127.0.0.1adresini ve8080portunu belirtin.

- Örnek: Tarayıcı ayarlarında, SOCKS proxy sunucusu olarak

Bu adımları takip ederek, açık Wi-Fi ağlarında bile güvenli bir şekilde internete bağlanabilir ve hassas verilerinizi koruyabilirsiniz.

SSH Tünellemenin Açık Wi-Fi Ağlarındaki Avantajları:

- Şifreleme: Tüm internet trafiğinizi şifreleyerek, verilerin yetkisiz erişime karşı korunmasını sağlar.

- Kimlik Gizleme: IP adresinizi gizleyerek, anonim olarak gezinmenizi sağlar.

- Güvenlik Duvarı Aşma: Bazı güvenlik duvarlarının kısıtlamalarını aşarak, engellenen web sitelerine erişmenizi sağlar.

Sonuç:

SSH tünelleme, internet üzerinden güvenli veri aktarımı için kritik bir araçtır. Sunduğu şifreleme, kimlik doğrulama ve veri bütünlüğü kontrolü gibi güvenlik avantajları sayesinde, hassas verilerinizi yetkisiz erişime karşı korur. Bankacılık işlemleri, özel iletişimler, kurumsal veriler ve açık Wi-Fi ağlarında güvenli bağlantı kurma gibi çeşitli kullanım senaryolarında, SSH tünelleme verilerinizi güvende tutmanıza yardımcı olur. Bu bölümde, SSH tünelleme nedir? sorusunun neden bu kadar önemli olduğunu ve güvenli veri aktarımı için kullanım senaryolarının ne kadar çeşitli olduğunu detaylı bir şekilde inceledik. Bir sonraki bölümde, SSH tünellemenin pratik kullanım senaryolarını daha yakından inceleyeceğiz ve bu teknolojinin günlük hayattaki faydalarını daha iyi anlamanızı sağlayacağız. Ayrıca, SSH tünellemenin farklı türlerini ve konfigürasyonlarını da ele alarak, bu teknolojiyi kendi ihtiyaçlarınıza göre nasıl kullanabileceğinizi öğreneceksiniz.

3. SSH Tünelleme Kullanım Senaryoları: Pratik Örnekler

3. SSH Tünelleme Kullanım Senaryoları: Pratik Örnekler

“SSH Tünelleme Nedir Güvenli Veri Aktarımı İçin Kullanım Senaryoları” sorusunun cevabını ararken, teorik bilgilerin yanı sıra pratik uygulamaları da anlamak büyük önem taşır. SSH tünelleme, sadece bir güvenlik aracı olmanın ötesinde, çeşitli ihtiyaçlara cevap veren çok yönlü bir çözümdür. Bu bölümde, SSH tünellemenin en yaygın ve önemli kullanım senaryolarını detaylı bir şekilde inceleyeceğiz. Her bir senaryoyu, gerçek dünya örnekleriyle ve adım adım açıklamalarla destekleyerek, SSH tünellemenin pratik faydalarını daha iyi kavramanıza yardımcı olacağız. Amacımız, SSH tünellemenin sadece teknik bir kavram olmadığını, aynı zamanda günlük hayatımızı ve iş süreçlerimizi kolaylaştıran bir araç olduğunu göstermektir.

3.1. Uzak Sunucuya Güvenli Erişim (Remote Access)

Uzak sunuculara erişim, günümüzde birçok işletme ve birey için vazgeçilmez bir gerekliliktir. Ancak, internet üzerinden doğrudan yapılan bağlantılar güvenlik riskleri taşır. Özellikle hassas verilerin bulunduğu sunuculara yetkisiz erişimi engellemek için güvenli bir bağlantı yöntemi kullanmak şarttır. SSH tünelleme, uzak sunuculara güvenli erişim sağlamak için ideal bir çözümdür.

- Senaryo Açıklaması: Bir sistem yöneticisi, evinden veya başka bir yerden şirket sunucularına erişmek ve bakım yapmak istiyor. Sunucularda hassas veriler bulunuyor ve internet üzerinden doğrudan yapılan bağlantılar güvenlik açığı oluşturabilir.

- Çözüm: Sistem yöneticisi, SSH tünelleme kullanarak bilgisayarı ile şirket sunucuları arasında şifreli bir tünel oluşturur. Bu tünel, tüm trafiği şifreleyerek yetkisiz erişimi engeller ve verilerin güvenliğini sağlar.

Adım Adım Uygulama:

- SSH İstemcisi Kurulumu: Sistem yöneticisinin bilgisayarına bir SSH istemcisi (örneğin, PuTTY, OpenSSH) kurulur.

- SSH Sunucusu Konfigürasyonu: Şirket sunucularında SSH sunucusu etkinleştirilir ve güvenli bir şekilde yapılandırılır (örneğin, parola tabanlı kimlik doğrulama yerine anahtar tabanlı kimlik doğrulama kullanılır).

- SSH Tüneli Oluşturma: Sistem yöneticisi, SSH istemcisini kullanarak şirket sunucusuna güvenli bir bağlantı kurar.

- Komut (OpenSSH):

ssh -L 3306:localhost:3306 kullanici_adi@sunucu_adresi - Açıklama: Bu komut, yerel bilgisayardaki 3306 portunu (MySQL veritabanı için kullanılan port) dinler ve bu porta gelen trafiği

sunucu_adresiüzerindeki localhost’un 3306 portuna yönlendirir.

- Komut (OpenSSH):

- Veritabanı Bağlantısı: Sistem yöneticisi, yerel bilgisayarındaki bir veritabanı istemcisi (örneğin, MySQL Workbench) kullanarak localhost:3306 adresine bağlanır. Bu bağlantı, SSH tüneli üzerinden şifrelenerek şirket sunucusundaki veritabanına güvenli bir şekilde erişim sağlar.

Faydaları:

- Güvenli Bağlantı: Tüm trafik şifrelenerek yetkisiz erişim engellenir.

- Veri Güvenliği: Hassas verilerin internet üzerinden güvenli bir şekilde aktarılması sağlanır.

- Esneklik: Sistem yöneticisi, dünyanın herhangi bir yerinden şirket sunucularına güvenli bir şekilde erişebilir.

- Maliyet Etkinliği: Ek bir VPN (Sanal Özel Ağ) çözümü kullanmaya gerek kalmaz.

Ek Notlar:

- SSH sunucusunun güvenli bir şekilde yapılandırılması (örneğin, güçlü parolalar kullanılması, anahtar tabanlı kimlik doğrulama kullanılması, gereksiz portların kapatılması) önemlidir.

- SSH istemcisinin ve sunucusunun güncel tutulması, güvenlik açıklarının kapatılması açısından kritiktir.

3.2. Yerel Ağdaki Servislere Dışarıdan Erişim (Port Yönlendirme)

Birçok durumda, yerel ağımızdaki (LAN) servislere (örneğin, web sunucusu, veritabanı sunucusu, güvenlik kamerası) internet üzerinden erişmek isteyebiliriz. Ancak, yerel ağımız genellikle bir güvenlik duvarı (firewall) arkasında bulunur ve doğrudan erişime izin vermez. SSH tünelleme, yerel ağdaki servislere dışarıdan güvenli bir şekilde erişmek için etkili bir çözüm sunar.

- Senaryo Açıklaması: Bir geliştirici, evindeki yerel ağda çalışan bir web sunucusunu (örneğin, localhost:80) internet üzerinden test etmek istiyor. Ancak, evindeki internet bağlantısı dinamik bir IP adresine sahip ve doğrudan erişime izin vermiyor.

- Çözüm: Geliştirici, bir VPS (Sanal Özel Sunucu) kullanarak SSH tünelleme ile evindeki web sunucusuna dışarıdan erişim sağlar.

Adım Adım Uygulama:

- VPS Kurulumu: Geliştirici, bir VPS sağlayıcısından bir VPS kiralar ve SSH sunucusunu VPS’ye kurar.

- SSH Tüneli Oluşturma: Geliştirici, evindeki bilgisayardan VPS’ye güvenli bir SSH bağlantısı kurar ve uzak port yönlendirme (remote port forwarding) kullanarak bir tünel oluşturur.

- Komut (OpenSSH):

ssh -R 8000:localhost:80 kullanici_adi@vps_adresi - Açıklama: Bu komut, VPS’deki 8000 portunu dinler ve bu porta gelen trafiği evdeki bilgisayarın localhost’undaki 80 portuna yönlendirir.

- Komut (OpenSSH):

- Erişim: Geliştirici, internet tarayıcısından

vps_adresi:8000adresine giderek evindeki web sunucusuna erişebilir. Bu erişim, SSH tüneli üzerinden şifrelenerek güvenli bir şekilde gerçekleşir.

Faydaları:

- Güvenli Erişim: Yerel ağdaki servislere dışarıdan güvenli bir şekilde erişim sağlanır.

- Dinamik IP Adresi Desteği: Dinamik IP adresine sahip internet bağlantılarında bile çalışır.

- Güvenlik Duvarı Aşma: Güvenlik duvarlarının kısıtlamalarını aşarak yerel ağdaki servislere erişim sağlanır.

- Test İmkanı: Geliştiriciler, web sitelerini veya uygulamalarını internet üzerinden test edebilirler.

Ek Notlar:

- VPS’nin güvenli bir şekilde yapılandırılması (örneğin, güçlü parolalar kullanılması, güvenlik duvarı ayarlarının yapılması) önemlidir.

- SSH tünelinin sürekli açık kalmasını sağlamak için,

autosshgibi araçlar kullanılabilir.

3.3. Güvenli E-posta (Email) Erişimi ve Şifreleme

E-posta, günümüzde iletişim için en yaygın kullanılan yöntemlerden biridir. Ancak, e-postaların güvenliği genellikle göz ardı edilir. E-postalar, internet üzerinden açık bir şekilde aktarıldığında, kötü niyetli kişiler tarafından kolayca ele geçirilebilir ve okunabilir. SSH tünelleme, e-posta erişimini güvenli hale getirmek ve e-postaların şifrelenmesini sağlamak için kullanılabilir.

- Senaryo Açıklaması: Bir kullanıcı, halka açık bir Wi-Fi ağında e-postalarına erişmek istiyor. Ancak, açık Wi-Fi ağının güvensiz olduğunu biliyor ve e-postalarının yetkisiz erişime karşı korunmasını istiyor.

- Çözüm: Kullanıcı, SSH tünelleme kullanarak e-posta sunucusuna güvenli bir bağlantı kurar ve e-postalarının şifrelenmesini sağlar.

Adım Adım Uygulama:

- SSH İstemcisi Kurulumu: Kullanıcının bilgisayarına bir SSH istemcisi (örneğin, PuTTY, OpenSSH) kurulur.

- SSH Sunucusu ve E-posta Sunucusu Konfigürasyonu: Kullanıcının erişmek istediği e-posta sunucusunun bulunduğu sunucuda SSH sunucusu etkinleştirilir.

- SSH Tüneli Oluşturma: Kullanıcı, SSH istemcisini kullanarak e-posta sunucusuna güvenli bir bağlantı kurar ve gerekli portları (örneğin, IMAP için 143 veya 993, SMTP için 25 veya 587) yönlendirir.

- Komut (OpenSSH):

ssh -L 1430:localhost:143 kullanici_adi@eposta_sunucu_adresi(IMAP için) - Komut (OpenSSH):

ssh -L 5870:localhost:587 kullanici_adi@eposta_sunucu_adresi(SMTP için) - Açıklama: Bu komutlar, yerel bilgisayardaki 1430 ve 5870 portlarını dinler ve bu portlara gelen trafiği

eposta_sunucu_adresiüzerindeki localhost’un 143 ve 587 portlarına yönlendirir.

- Komut (OpenSSH):

- E-posta İstemcisi Konfigürasyonu: Kullanıcının e-posta istemcisi (örneğin, Thunderbird, Outlook) yerel bilgisayardaki portları (örneğin, localhost:1430, localhost:5870) kullanacak şekilde yapılandırılır.

Faydaları:

- Güvenli E-posta Erişimi: E-postalara güvenli bir şekilde erişim sağlanır.

- E-posta Şifreleme: E-postaların içeriği şifrelenerek yetkisiz erişime karşı korunur.

- Açık Wi-Fi Güvenliği: Açık Wi-Fi ağlarında bile güvenli e-posta erişimi sağlanır.

- Gizlilik: E-posta iletişiminin gizliliği korunur.

Ek Notlar:

- E-posta istemcisinin SSL/TLS şifrelemesini etkinleştirmek, ek bir güvenlik katmanı sağlar.

- E-posta sunucusunun güvenli bir şekilde yapılandırılması (örneğin, güçlü parolalar kullanılması, spam filtrelerinin etkinleştirilmesi) önemlidir.

3.4. Ağ Trafiğini Şifreleyerek Sansürü Aşma (Bypass Censorship)

İnternet sansürü, bazı ülkelerde veya ağlarda belirli web sitelerine, uygulamalara veya içeriklere erişimi engellemek için kullanılan bir uygulamadır. Bu durum, bilgiye erişim özgürlüğünü kısıtlar ve ifade özgürlüğünü engeller. SSH tünelleme, ağ trafiğini şifreleyerek sansürü aşmak ve engellenen içeriklere erişmek için etkili bir yöntemdir.

- Senaryo Açıklaması: Bir kullanıcı, internet sansürünün uygulandığı bir ülkede yaşıyor ve engellenen bir haber sitesine veya sosyal medya platformuna erişmek istiyor.

- Çözüm: Kullanıcı, SSH tünelleme kullanarak ağ trafiğini şifreler ve sansürü aşarak engellenen içeriğe erişir.

Adım Adım Uygulama:

- SSH İstemcisi Kurulumu: Kullanıcının bilgisayarına veya mobil cihazına bir SSH istemcisi (örneğin, PuTTY, OpenSSH, Termius) kurulur.

- SSH Sunucusu Seçimi: Kullanıcı, sansürün uygulanmadığı bir ülkede bulunan bir SSH sunucusuna (örneğin, bir VPN sağlayıcısının sunucusu) erişim sağlar.

- SSH Tüneli Oluşturma: Kullanıcı, SSH istemcisini kullanarak SSH sunucusuna güvenli bir bağlantı kurar ve dinamik port yönlendirme (dynamic port forwarding) kullanarak bir SSH tüneli oluşturur.

- Komut (OpenSSH):

ssh -D 1080 kullanici_adi@sunucu_adresi - Açıklama: Bu komut, yerel bilgisayardaki 1080 portunda bir SOCKS proxy sunucusu oluşturur.

- Komut (OpenSSH):

- Proxy Ayarlarını Yapılandırma: Kullanıcının web tarayıcısı veya diğer uygulamalarının proxy ayarları, oluşturulan SOCKS proxy sunucusunu (örneğin, localhost:1080) kullanacak şekilde yapılandırılır.

Faydaları:

- Sansürü Aşma: Engellenen web sitelerine, uygulamalara ve içeriklere erişim sağlanır.

- Gizlilik: İnternet trafiği şifrelenerek, kullanıcının çevrimiçi aktiviteleri gizlenir.

- Anonimlik: IP adresi gizlenerek, kullanıcının kimliği korunur.

- Bilgiye Erişim Özgürlüğü: İnternet sansürünün kısıtlamaları aşılır ve bilgiye erişim özgürlüğü sağlanır.

Ek Notlar:

- SSH sunucusunun güvenilir bir sağlayıcıdan seçilmesi önemlidir.

- Proxy ayarlarının doğru bir şekilde yapılandırılması, tünelin düzgün çalışması için gereklidir.

- Bazı durumlarda, DNS sızıntılarını önlemek için ek önlemler almak gerekebilir (örneğin, DNS ayarlarını değiştirmek).

Tablo: SSH Tünelleme Kullanım Senaryoları ve Özetleri

| Kullanım Senaryosu | Açıklama |

|---|---|

| Uzak Sunucuya Güvenli Erişim | Sistem yöneticilerinin veya diğer kullanıcıların, internet üzerinden şirket sunucularına güvenli bir şekilde erişmesini sağlar. |

| Yerel Ağdaki Servislere Erişim | Yerel ağdaki web sunucusu, veritabanı sunucusu veya güvenlik kamerası gibi servislere dışarıdan güvenli bir şekilde erişim sağlar. |

| Güvenli E-posta Erişimi | E-postaların içeriğini şifreleyerek, yetkisiz erişime karşı korur ve açık Wi-Fi ağlarında bile güvenli e-posta erişimi sağlar. |

| Sansürü Aşma | İnternet sansürünün uygulandığı ülkelerde, engellenen web sitelerine ve içeriklere erişim sağlar. |

Örnek Senaryo: Uzaktan Çalışan Bir Geliştirici

Bir yazılım geliştiricisi, evinden çalışıyor ve şirket sunucularında barındırılan bir veritabanına erişmesi gerekiyor. Şirket, hassas müşteri verilerini korumak için güvenlik önlemleri almış ve doğrudan veritabanı erişimini engellemiş durumda. Geliştirici, SSH tünelleme kullanarak güvenli bir bağlantı kurabilir ve veritabanına erişebilir.

- SSH Bağlantısı: Geliştirici, bilgisayarından şirket sunucusuna SSH ile bağlanır.

- Yerel Port Yönlendirme: SSH bağlantısı sırasında yerel port yönlendirme ayarlanır. Örneğin, yerel bilgisayardaki 3306 (MySQL varsayılan portu) portu, şirket sunucusundaki veritabanı sunucusunun portuna yönlendirilir.

- Veritabanı Erişimi: Geliştirici, yerel bilgisayarındaki bir veritabanı istemcisi (örneğin, Dbeaver, MySQL Workbench) kullanarak

localhost:3306adresine bağlanır. Bu bağlantı, SSH tüneli üzerinden şifrelenerek şirket sunucusundaki veritabanına güvenli bir şekilde erişim sağlar.

Bu senaryoda, SSH tünelleme hem geliştiricinin işini yapmasına olanak tanır hem de şirket verilerinin güvenliğini sağlar.

Sonuç:

Bu bölümde, “SSH Tünelleme Nedir Güvenli Veri Aktarımı İçin Kullanım Senaryoları” sorusunun pratik cevaplarını detaylı bir şekilde inceledik. SSH tünellemenin uzak sunucuya güvenli erişim, yerel ağdaki servislere dışarıdan erişim, güvenli e-posta erişimi ve sansürü aşma gibi çeşitli kullanım senaryolarında nasıl kullanılabileceğini örneklerle açıkladık. Her bir senaryo için adım adım uygulama yönergeleri sunarak, SSH tünellemenin pratikte nasıl çalıştığını anlamanıza yardımcı olduk.

SSH tünelleme, sadece teknik bir kavram olmanın ötesinde, günlük hayatımızı ve iş süreçlerimizi kolaylaştıran çok yönlü bir araçtır. Güvenli veri aktarımı, gizlilik, anonimlik ve bilgiye erişim özgürlüğü gibi önemli faydalar sunar. Bu nedenle, SSH tünelleme hakkında bilgi sahibi olmak ve bu teknolojiyi kullanmayı öğrenmek, günümüzün dijital dünyasında önemli bir beceridir. Bir sonraki bölümde, SSH tünellemenin farklı türlerini ve konfigürasyonlarını daha detaylı bir şekilde inceleyeceğiz ve bu teknolojiyi kendi ihtiyaçlarınıza göre nasıl uyarlayabileceğinizi öğreneceksiniz. Ayrıca, SSH tünellemenin güvenlik ipuçlarını ve en iyi uygulamalarını da ele alarak, bu teknolojiyi daha güvenli ve etkili bir şekilde kullanmanıza yardımcı olacağız.

4. SSH Tünelleme Türleri ve Konfigürasyonu

4. SSH Tünelleme Türleri ve Konfigürasyonu

“SSH Tünelleme Nedir Güvenli Veri Aktarımı İçin Kullanım Senaryoları” sorusunun pratik uygulamalarını inceledikten sonra, şimdi de bu güçlü aracın farklı türlerini ve nasıl yapılandırıldığını detaylı bir şekilde ele almanın zamanı geldi. SSH tünelleme, esnekliği sayesinde çeşitli ihtiyaçlara uyum sağlayabilen üç ana türe ayrılır: yerel port yönlendirme, uzak port yönlendirme ve dinamik port yönlendirme. Her bir tür, farklı kullanım senaryolarına hitap eder ve farklı konfigürasyon yöntemleri gerektirir. Bu bölümde, bu üç türü derinlemesine inceleyecek, her birinin nasıl çalıştığını, hangi durumlarda kullanıldığını ve nasıl yapılandırıldığını adım adım anlatacağız. Amacımız, SSH tünelleme yeteneklerinizi genişletmek ve bu teknolojiyi kendi ihtiyaçlarınıza göre uyarlamanızı sağlamaktır.

4.1. Yerel Port Yönlendirme (Local Port Forwarding) Konfigürasyonu

Yerel port yönlendirme, SSH tünellemenin en yaygın kullanılan türlerinden biridir. Bu yöntem, yerel bilgisayarınızdaki bir porta gelen trafiği, uzak sunucudaki bir hedefe yönlendirmenizi sağlar. Temel olarak, yerel bilgisayarınızdaki bir portu dinleyen bir tünel oluşturulur ve bu porta gelen tüm trafik, SSH bağlantısı üzerinden şifrelenerek uzak sunucudaki belirtilen hedefe iletilir. Bu hedef, uzak sunucunun kendisi olabileceği gibi, uzak sunucunun erişebildiği başka bir sunucu da olabilir.

- Çalışma Prensibi: Yerel port yönlendirme, yerel bilgisayarınızda bir dinleyici (listener) oluşturur. Bu dinleyici, belirtilen porta gelen bağlantıları kabul eder ve bu bağlantılardan gelen verileri SSH bağlantısı üzerinden şifreleyerek uzak sunucuya gönderir. Uzak sunucu, bu verileri alır ve belirtilen hedefe (örneğin, bir web sunucusuna veya veritabanı sunucusuna) iletir. Cevaplar da aynı şekilde, SSH tüneli üzerinden şifrelenerek yerel bilgisayarınıza geri gönderilir.

- Kullanım Senaryoları:

- Uzak Sunucudaki Bir Web Sitesine Güvenli Erişim: Yerel bilgisayarınızdan uzak bir sunucudaki bir web sitesine (örneğin,

localhost:80) güvenli bir şekilde erişmek için kullanılabilir. Bu, özellikle web sitesinin SSL/TLS şifrelemesi kullanmadığı durumlarda faydalıdır. - Uzak Veritabanına Güvenli Erişim: Yerel bilgisayarınızdan uzak bir sunucudaki bir veritabanına (örneğin, MySQL, PostgreSQL) güvenli bir şekilde erişmek için kullanılabilir. Bu, veritabanı bağlantısının şifrelenmesini ve yetkisiz erişime karşı korunmasını sağlar.

- Güvenlik Duvarı Arkasındaki Bir Hizmete Erişim: Yerel ağınızdaki bir hizmete (örneğin, bir web sunucusuna veya dosya paylaşım sunucusuna) dışarıdan erişmek için kullanılabilir. Bu, yerel ağınızdaki güvenlik duvarının kısıtlamalarını aşmanızı sağlar.

- Uzak Sunucudaki Bir Web Sitesine Güvenli Erişim: Yerel bilgisayarınızdan uzak bir sunucudaki bir web sitesine (örneğin,

- Konfigürasyon: Yerel port yönlendirme, SSH istemcisinin komut satırından veya bir grafik arayüzü (örneğin, PuTTY) kullanılarak yapılandırılabilir.

- Komut Satırı (OpenSSH):

ssh -L yerel_port:hedef_adres:hedef_port kullanici_adi@sunucu_adresiyerel_port: Yerel bilgisayarınızda dinlenecek olan port numarası.hedef_adres: Uzak sunucudaki hedefin adresi (örneğin,localhost,192.168.1.100).hedef_port: Uzak sunucudaki hedefin port numarası.kullanici_adi: Uzak sunucudaki kullanıcı adınız.sunucu_adresi: Uzak sunucunun adresi (örneğin,example.com,192.168.1.1).

Örnek:

ssh -L 8080:localhost:80 kullanici_adi@example.comBu komut, yerel bilgisayarınızdaki 8080 portunu dinler ve bu porta gelen trafiği

example.comsunucusundakilocalhostadresinin 80 portuna yönlendirir. Bu sayede, yerel bilgisayarınızda bir web tarayıcısındanhttp://localhost:8080adresine giderek,example.comsunucusundaki web sitesine güvenli bir şekilde erişebilirsiniz. - PuTTY:

- PuTTY’yi açın ve uzak sunucunun adresini (Host Name) girin.

- Sol taraftaki menüden

Connection -> SSH -> Tunnelsseçeneğine gidin. Source portalanına yerel port numarasını girin.Destinationalanına hedef adresi ve port numarasını (örneğin,localhost:80) girin.Localseçeneğini işaretleyin veAddbutonuna tıklayın.Openbutonuna tıklayarak SSH bağlantısını başlatın.

- Komut Satırı (OpenSSH):

- Örnek Senaryo: Uzak MySQL Veritabanına Güvenli Erişim

Diyelim ki, yerel bilgisayarınızdan uzak bir sunucudaki bir MySQL veritabanına güvenli bir şekilde erişmek istiyorsunuz. Veritabanı sunucusunun 3306 portunu dinlediğini varsayalım.

- Komut Satırı (OpenSSH):

ssh -L 3306:localhost:3306 kullanici_adi@example.comBu komut, yerel bilgisayarınızdaki 3306 portunu dinler ve bu porta gelen trafiği

example.comsunucusundakilocalhostadresinin 3306 portuna yönlendirir. - Veritabanı İstemcisi Konfigürasyonu: Yerel bilgisayarınızdaki bir MySQL istemcisini (örneğin, MySQL Workbench) açın ve aşağıdaki ayarları kullanın:

- Host:

localhost - Port:

3306 - Username: Veritabanı kullanıcı adınız

- Password: Veritabanı parolanız

- Host:

Bu sayede, veritabanı bağlantınız tamamen şifrelenmiş olur ve yetkisiz erişime karşı korunur.

- Komut Satırı (OpenSSH):

4.2. Uzak Port Yönlendirme (Remote Port Forwarding) Konfigürasyonu

Uzak port yönlendirme, yerel port yönlendirmenin tam tersidir. Bu yöntemde, uzak sunucudaki bir porta gelen trafik, yerel bilgisayarınızdaki veya yerel ağınızdaki bir hedefe yönlendirilir. Temel olarak, uzak sunucuda bir dinleyici oluşturulur ve bu porta gelen tüm trafik, SSH bağlantısı üzerinden şifrelenerek yerel bilgisayarınızdaki veya yerel ağınızdaki belirtilen hedefe iletilir.

- Çalışma Prensibi: Uzak port yönlendirme, uzak sunucuda bir dinleyici (listener) oluşturur. Bu dinleyici, belirtilen porta gelen bağlantıları kabul eder ve bu bağlantılardan gelen verileri SSH bağlantısı üzerinden şifreleyerek yerel bilgisayarınıza veya yerel ağınızdaki belirtilen hedefe gönderir. Hedef, yerel bilgisayarınızın kendisi olabileceği gibi, yerel ağınızdaki başka bir sunucu da olabilir. Cevaplar da aynı şekilde, SSH tüneli üzerinden şifrelenerek uzak sunucuya geri gönderilir.

- Kullanım Senaryoları:

- Yerel Ağdaki Bir Hizmete Uzaktan Erişim: Yerel ağınızdaki bir hizmete (örneğin, bir web sunucusuna, veritabanı sunucusuna veya güvenlik kamerasına) internet üzerinden erişmek için kullanılabilir. Bu, özellikle yerel ağınızdaki güvenlik duvarının kısıtlamalarını aşmanızı sağlar.

- Uzak Bir Sunucudan Yerel Ağdaki Bir Yazıcıya Erişim: Uzak bir sunucudan yerel ağınızdaki bir yazıcıya erişmek için kullanılabilir. Bu, uzak sunucudan yazdırma işlemlerini yerel ağınızdaki yazıcıya yönlendirmenizi sağlar.

- Yerel Ağdaki Bir Oyuna Uzak Oyuncuların Katılmasını Sağlama: Yerel ağınızda barındırılan bir oyuna internet üzerinden diğer oyuncuların katılmasını sağlamak için kullanılabilir.

- Konfigürasyon: Uzak port yönlendirme, SSH istemcisinin komut satırından veya bir grafik arayüzü (örneğin, PuTTY) kullanılarak yapılandırılabilir.

- Komut Satırı (OpenSSH):

ssh -R uzak_port:hedef_adres:hedef_port kullanici_adi@sunucu_adresiuzak_port: Uzak sunucuda dinlenecek olan port numarası.hedef_adres: Yerel bilgisayarınızdaki veya yerel ağınızdaki hedefin adresi (örneğin,localhost,192.168.1.100).hedef_port: Yerel bilgisayarınızdaki veya yerel ağınızdaki hedefin port numarası.kullanici_adi: Uzak sunucudaki kullanıcı adınız.sunucu_adresi: Uzak sunucunun adresi (örneğin,example.com,192.168.1.1).

Örnek:

ssh -R 8000:localhost:80 kullanici_adi@example.comBu komut,

example.comsunucusundaki 8000 portunu dinler ve bu porta gelen trafiği yerel bilgisayarınızdakilocalhostadresinin 80 portuna yönlendirir. Bu sayede,example.comsunucusundan bir web tarayıcısındanhttp://localhost:8000adresine giderek, yerel bilgisayarınızdaki web sitesine güvenli bir şekilde erişebilirsiniz. - PuTTY:

- PuTTY’yi açın ve uzak sunucunun adresini (Host Name) girin.

- Sol taraftaki menüden

Connection -> SSH -> Tunnelsseçeneğine gidin. Source portalanına uzak port numarasını girin.Destinationalanına hedef adresi ve port numarasını (örneğin,localhost:80) girin.Remoteseçeneğini işaretleyin veAddbutonuna tıklayın.Openbutonuna tıklayarak SSH bağlantısını başlatın.

- Komut Satırı (OpenSSH):

- Örnek Senaryo: Yerel Ağdaki Bir Web Sunucusuna Uzaktan Erişim

Diyelim ki, evinizdeki yerel ağda çalışan bir web sunucusuna (örneğin, bir test sunucusuna) internet üzerinden erişmek istiyorsunuz. Web sunucusunun 80 portunu dinlediğini ve evinizdeki internet bağlantısının dinamik bir IP adresine sahip olduğunu varsayalım.

- VPS Kurulumu: Bir VPS (Sanal Özel Sunucu) kiralayın ve SSH sunucusunu VPS’ye kurun.

- SSH Tüneli Oluşturma: Evinizdeki bilgisayardan VPS’ye güvenli bir SSH bağlantısı kurun ve aşağıdaki komutu kullanın:

ssh -R 8000:localhost:80 kullanici_adi@vps_adresiBu komut, VPS’deki 8000 portunu dinler ve bu porta gelen trafiği evinizdeki bilgisayarın

localhostadresinin 80 portuna yönlendirir. - Erişim: İnternet üzerinden herhangi bir bilgisayardan

http://vps_adresi:8000adresine giderek evinizdeki web sunucusuna erişebilirsiniz.

4.3. Dinamik Port Yönlendirme (Dynamic Port Forwarding) ve SOCKS Proxy

Dinamik port yönlendirme, SSH tünellemenin en esnek türüdür. Bu yöntem, yerel bilgisayarınızda bir SOCKS proxy sunucusu oluşturmanızı sağlar. SOCKS proxy sunucusu, uygulamalarınızın tüm trafiğini SSH tüneli üzerinden yönlendirmenizi sağlar. Bu, birden fazla hizmete aynı anda güvenli bir şekilde erişmek veya internet trafiğinizi şifrelemek için kullanışlıdır.

- Çalışma Prensibi: Dinamik port yönlendirme, yerel bilgisayarınızda bir SOCKS proxy sunucusu oluşturur. Bu proxy sunucusu, belirtilen porta gelen bağlantıları kabul eder ve bu bağlantılardan gelen verileri SSH bağlantısı üzerinden şifreleyerek uzak sunucuya gönderir. Uzak sunucu, bu verileri alır ve hedefe (örneğin, bir web sunucusuna veya veritabanı sunucusuna) iletir. Cevaplar da aynı şekilde, SSH tüneli üzerinden şifrelenerek yerel bilgisayarınıza geri gönderilir.

- Kullanım Senaryoları:

- İnternet Trafiğini Şifreleyerek Güvenli Gezinme: İnternet trafiğinizi şifreleyerek, açık Wi-Fi ağlarında veya diğer güvensiz ağlarda güvenli bir şekilde gezinmek için kullanılabilir.

- Sansürü Aşma: İnternet sansürünün uygulandığı ülkelerde, engellenen web sitelerine ve içeriklere erişmek için kullanılabilir.

- Birden Fazla Hizmete Aynı Anda Güvenli Erişim: Birden fazla hizmete (örneğin, web, e-posta, veritabanı) aynı anda güvenli bir şekilde erişmek için kullanılabilir.

- Uygulamaların Güvenliğini Artırma: SOCKS proxy’si desteği olan uygulamaların (örneğin, web tarayıcıları, e-posta istemcileri, dosya paylaşım programları) güvenliğini artırmak için kullanılabilir.

- Konfigürasyon: Dinamik port yönlendirme, SSH istemcisinin komut satırından veya bir grafik arayüzü (örneğin, PuTTY) kullanılarak yapılandırılabilir.

- Komut Satırı (OpenSSH):

ssh -D yerel_port kullanici_adi@sunucu_adresiyerel_port: Yerel bilgisayarınızda dinlenecek olan port numarası (genellikle 1080 veya 8080 kullanılır).kullanici_adi: Uzak sunucudaki kullanıcı adınız.sunucu_adresi: Uzak sunucunun adresi (örneğin,example.com,192.168.1.1).

Örnek:

ssh -D 1080 kullanici_adi@example.comBu komut, yerel bilgisayarınızdaki 1080 portunda bir SOCKS proxy sunucusu oluşturur.

- PuTTY:

- PuTTY’yi açın ve uzak sunucunun adresini (Host Name) girin.

- Sol taraftaki menüden

Connection -> SSH -> Tunnelsseçeneğine gidin. Source portalanına yerel port numarasını (örneğin, 1080) girin.Dynamicseçeneğini işaretleyin veAddbutonuna tıklayın.Openbutonuna tıklayarak SSH bağlantısını başlatın.

- Komut Satırı (OpenSSH):

- Proxy Ayarlarını Yapılandırma: Dinamik port yönlendirmeyi kullanabilmek için, uygulamalarınızın proxy ayarlarını yapılandırmanız gerekir. Web tarayıcıları, e-posta istemcileri ve diğer uygulamalar genellikle SOCKS proxy sunucularını destekler.

- Web Tarayıcı (Firefox):

Ayarlar -> Genel -> Ağ Ayarları -> Ayarlar...seçeneğine gidin.Manuel proxy yapılandırmasıseçeneğini işaretleyin.SOCKS ana makinesialanınalocalhostveya127.0.0.1adresini girin.Portalanına SSH tüneli için kullandığınız yerel port numarasını (örneğin, 1080) girin.SOCKS v5seçeneğini işaretleyin.Tamambutonuna tıklayın.

- Web Tarayıcı (Chrome):

Chrome, doğrudan proxy ayarlarını desteklemez. Ancak,

Proxy SwitchyOmegaveyaFoxyProxygibi bir proxy eklentisi kullanarak SOCKS proxy ayarlarını yapılandırabilirsiniz.

- Web Tarayıcı (Firefox):

- Örnek Senaryo: İnternet Trafiğini Şifreleyerek Sansürü Aşma

Diyelim ki, internet sansürünün uygulandığı bir ülkede yaşıyorsunuz ve engellenen bir haber sitesine erişmek istiyorsunuz.

- SSH Tüneli Oluşturma: Sansürün uygulanmadığı bir ülkede bulunan bir SSH sunucusuna güvenli bir bağlantı kurun ve aşağıdaki komutu kullanın:

ssh -D 1080 kullanici_adi@sunucu_adresi - Proxy Ayarlarını Yapılandırma: Web tarayıcınızın proxy ayarlarını, oluşturduğunuz SOCKS proxy sunucusunu (localhost:1080) kullanacak şekilde yapılandırın.

Bu sayede, web tarayıcınızın tüm trafiği SSH tüneli üzerinden şifrelenir ve sansürü aşarak engellenen haber sitesine erişebilirsiniz.

- SSH Tüneli Oluşturma: Sansürün uygulanmadığı bir ülkede bulunan bir SSH sunucusuna güvenli bir bağlantı kurun ve aşağıdaki komutu kullanın:

Tablo: SSH Tünelleme Türleri ve Karşılaştırması

| Özellik | Yerel Port Yönlendirme | Uzak Port Yönlendirme | Dinamik Port Yönlendirme |

|---|---|---|---|

| Yönlendirme Yönü | Yerelden Uzağa | Uzaktan Yerele | Yerelden Uzağa (Proxy) |

| Port Dinleme | Yerel Port | Uzak Port | Yerel Port (SOCKS Proxy) |

| Kullanım Senaryosu | Uzak Hizmete Erişim | Yerel Hizmete Erişim | Çoklu Hizmete Erişim, Sansür Aşma, Şifreli Gezinme |

| Komut Örneği | ssh -L ... | ssh -R ... | ssh -D ... |

| Karmaşıklık Seviyesi | Orta | Orta | Yüksek |

| Esneklik Seviyesi | Düşük | Düşük | Yüksek |

4.4. SSH Tünelleme Loglarının İzlenmesi ve Anormallik Tespiti

SSH tünelleri, güvenli veri aktarımı için güçlü bir araç olsa da, kötü niyetli kişiler tarafından da kötüye kullanılabilir. Bu nedenle, SSH tünelleme loglarını düzenli olarak izlemek ve anormallikleri tespit etmek önemlidir. SSH logları, bağlantı girişimleri, kimlik doğrulama hataları, port yönlendirme aktiviteleri ve diğer önemli olaylar hakkında bilgi içerir.

- Log Konumları:

- Linux/Unix:

/var/log/auth.logveya/var/log/secure - macOS:

/var/log/system.log

- Linux/Unix:

- Log İzleme Araçları:

grep: Log dosyalarını aramak ve filtrelemek için kullanılabilir.- Örnek:

grep "Accepted password" /var/log/auth.log(Başarılı parola tabanlı kimlik doğrulama girişimlerini bulur) - Örnek:

grep "Invalid user" /var/log/auth.log(Geçersiz kullanıcı adı ile yapılan bağlantı girişimlerini bulur)

- Örnek:

tail: Log dosyalarının son satırlarını gerçek zamanlı olarak izlemek için kullanılabilir.- Örnek:

tail -f /var/log/auth.log(Auth.log dosyasındaki değişiklikleri gerçek zamanlı olarak izler)

- Örnek:

awk: Log dosyalarını işlemek ve belirli alanları ayıklamak için kullanılabilir.logwatch: Log dosyalarını özetlemek ve raporlar oluşturmak için kullanılabilir.fail2ban: Kötü niyetli bağlantı girişimlerini otomatik olarak engellemek için kullanılabilir.

- Anormallik Tespiti:

- Sık Sık Başarısız Kimlik Doğrulama Girişimleri: Bu, bir brute-force saldırısının işareti olabilir.

- Beklenmedik Port Yönlendirme Aktiviteleri: Bu, yetkisiz bir tünel oluşturma girişiminin işareti olabilir.

- Alışılmadık Kaynaklardan Bağlantı Girişimleri: Bu, yetkisiz erişim girişiminin işareti olabilir.

- Log Dosyalarının Silinmesi veya Değiştirilmesi: Bu, bir saldırının izlerini silme girişiminin işareti olabilir.

- Güvenlik Önlemleri:

- Güçlü Parolalar Kullanın: Parola tabanlı kimlik doğrulama kullanıyorsanız, güçlü ve benzersiz parolalar kullanın.

- Anahtar Tabanlı Kimlik Doğrulama Kullanın: Anahtar tabanlı kimlik doğrulama, parolalara göre daha güvenlidir.

- SSH Sunucusunu Güncel Tutun: SSH sunucusunun en son güvenlik yamalarıyla güncel olduğundan emin olun.

- Gereksiz Portları Kapatın: SSH sunucusunda gereksiz portları kapatın.

- Güvenlik Duvarı Kullanın: SSH sunucusunu korumak için bir güvenlik duvarı kullanın.

- İki Faktörlü Kimlik Doğrulama Kullanın: İki faktörlü kimlik doğrulama, ek bir güvenlik katmanı sağlar.

Sonuç:

Bu bölümde, “SSH Tünelleme Nedir Güvenli Veri Aktarımı İçin Kullanım Senaryoları” sorusunun teknik detaylarına odaklanarak, SSH tünellemenin farklı türlerini ve nasıl yapılandırıldığını kapsamlı bir şekilde ele aldık. Yerel port yönlendirme, uzak port yönlendirme ve dinamik port yönlendirme arasındaki farkları ve her birinin hangi durumlarda kullanıldığını ayrıntılı olarak açıkladık. Ayrıca, bu tünel türlerini komut satırı ve grafik arayüzü (PuTTY) kullanarak nasıl yapılandırabileceğinizi adım adım gösterdik. Son olarak, SSH tünelleme loglarının izlenmesinin ve anormalliklerin tespit edilmesinin önemine değinerek, bu teknolojiyi daha güvenli bir şekilde kullanmanıza yardımcı olduk.

SSH tünelleme, güçlü ve esnek bir araçtır, ancak doğru bir şekilde yapılandırılması ve güvenli bir şekilde kullanılması önemlidir. Bu bölümde edindiğiniz bilgiler, SSH tünelleme yeteneklerinizi genişletmenize ve bu teknolojiyi kendi ihtiyaçlarınıza göre uyarlamanıza yardımcı olacaktır. Bir sonraki bölümde, SSH tünellemeye alternatif olan diğer güvenli veri aktarım yöntemlerini ve bu yöntemlerin SSH tünelleme ile karşılaştırmasını ele alacağız. Ayrıca, hangi durumlarda SSH tünellemenin daha avantajlı olduğunu ve diğer yöntemlerin hangi durumlarda daha uygun olduğunu tartışacağız.

5. SSH Tünelleme Güvenlik İpuçları ve En İyi Uygulamalar

Güvenli veri aktarımı için SSH tünelleme, güçlü bir araç olsa da, etkinliği ve güvenliği doğru konfigürasyon ve en iyi uygulamaların takip edilmesine bağlıdır. “SSH Tünelleme Nedir Güvenli Veri Aktarımı İçin Kullanım Senaryoları” sorusunun cevabını ararken, sadece tünellemenin nasıl kurulduğunu değil, aynı zamanda nasıl güvenli hale getirileceğini de anlamak kritik önem taşır. Yanlış yapılandırılmış bir SSH tüneli, güvenlik açıkları oluşturabilir ve hassas verilerinizi risk altında bırakabilir. Bu bölümde, SSH tünelleme güvenliğini artırmak için uygulanabilecek en iyi uygulamaları ve güvenlik ipuçlarını derinlemesine inceleyeceğiz. Amacımız, SSH tünellerinizi en üst düzeyde güvenli hale getirmenize ve olası tehditlere karşı korunmanıza yardımcı olmaktır.

5.1. Güçlü SSH Anahtarları Kullanımı ve Anahtar Yönetimi

SSH anahtarları, parola tabanlı kimlik doğrulamaya göre çok daha güvenli bir alternatif sunar. Anahtar tabanlı kimlik doğrulama, bir özel anahtar ve bir genel anahtar çifti kullanır. Özel anahtar, yalnızca kullanıcı tarafından bilinir ve güvenli bir şekilde saklanmalıdır. Genel anahtar ise, SSH sunucusuna yüklenir ve kullanıcıyı doğrulamak için kullanılır.

- Neden Güçlü SSH Anahtarları Kullanmalıyız?

- Parola Tabanlı Saldırılara Karşı Direnç: Parola tabanlı kimlik doğrulama, brute-force saldırılarına karşı savunmasızdır. Saldırganlar, deneme yanılma yöntemiyle parolayı tahmin etmeye çalışabilirler. Ancak, anahtar tabanlı kimlik doğrulama, bu tür saldırılara karşı çok daha dirençlidir.

- Otomatik Kimlik Doğrulama: Anahtar tabanlı kimlik doğrulama, parola girmeye gerek kalmadan otomatik olarak kimlik doğrulamanızı sağlar. Bu, özellikle sık sık SSH bağlantısı kurmanız gereken durumlarda büyük kolaylık sağlar.

- Güvenlik İhlali Durumunda Daha Fazla Kontrol: Bir parolanın ele geçirilmesi durumunda, tüm sunucularınızda parolayı değiştirmeniz gerekir. Ancak, bir özel anahtarın ele geçirilmesi durumunda, yalnızca ilgili genel anahtarı sunuculardan kaldırmanız yeterlidir.

- Güçlü SSH Anahtarları Oluşturma:

- Anahtar Türü Seçimi: RSA, DSA ve ECDSA gibi farklı anahtar türleri mevcuttur. Ancak, RSA anahtarları, daha geniş bir uyumluluk ve daha iyi güvenlik sunar. ECDSA anahtarları da güvenli bir seçenektir, ancak bazı eski sistemlerde desteklenmeyebilir. DSA anahtarlarının kullanımı ise güvenlik açıkları nedeniyle önerilmemektedir.

- Anahtar Uzunluğu: RSA anahtarlarının minimum 2048 bit uzunluğunda olması önerilir. Daha yüksek güvenlik için 4096 bit uzunluğunda anahtarlar da kullanabilirsiniz.

- Anahtar Oluşturma Komutu (OpenSSH):

ssh-keygen -t rsa -b 4096Bu komut, 4096 bit uzunluğunda bir RSA anahtar çifti oluşturur. Komut, sizden bir dosya adı ve bir parola (passphrase) isteyecektir. Dosya adı, özel anahtarın ve genel anahtarın saklanacağı dosya adını belirtir. Parola ise, özel anahtarınızı şifrelemek için kullanılır. Özel anahtarınızı şifrelemek, anahtarın ele geçirilmesi durumunda bile yetkisiz kullanımını engeller.

- Ed25519 Anahtarları: Ed25519, hem güvenlik hem de performans açısından RSA ve ECDSA’ya göre daha iyi bir alternatif sunan bir anahtar türüdür. Eğer sisteminiz destekliyorsa, Ed25519 anahtarlarını kullanmanız önerilir.

ssh-keygen -t ed25519

- Anahtar Yönetimi:

- Özel Anahtarı Güvenli Bir Şekilde Saklayın: Özel anahtarınız, yetkisiz erişime karşı korunmalıdır. Özel anahtarınızı, şifrelenmiş bir depolama alanında veya bir donanım güvenlik modülünde (HSM) saklayabilirsiniz.

- Özel Anahtarı Paylaşmayın: Özel anahtarınızı asla başkalarıyla paylaşmayın. Özel anahtarınızı paylaşmanız, hesabınızın güvenliğini tehlikeye atar.

- Genel Anahtarı Sunucuya Yükleyin: Genel anahtarınızı, SSH sunucusundaki

~/.ssh/authorized_keysdosyasına yükleyin. Bu dosyaya birden fazla genel anahtar ekleyebilirsiniz. - Anahtar Parolasını Unutmayın: Özel anahtarınızı şifrelediyseniz, anahtar parolasını unutmayın. Anahtar parolasını unutmanız, özel anahtarınıza erişiminizi kaybetmenize neden olur.

- Düzenli Olarak Anahtarları Değiştirin: Anahtarlarınızı düzenli olarak değiştirmek, güvenlik riskini azaltır. Anahtarlarınızı en az yılda bir kez değiştirmeniz önerilir.

- Kullanılmayan Anahtarları Kaldırın: Sunucularda kullanılmayan anahtarları düzenli olarak kaldırın. Bu, yetkisiz erişim riskini azaltır.

- Örnek Senaryo: Anahtar Tabanlı Kimlik Doğrulama Kurulumu

- Anahtar Çifti Oluşturma: Yerel bilgisayarınızda aşağıdaki komutu kullanarak bir anahtar çifti oluşturun:

ssh-keygen -t rsa -b 4096Komut, sizden bir dosya adı ve bir parola isteyecektir. Güvenli bir dosya adı seçin ve güçlü bir parola belirleyin.

- Genel Anahtarı Sunucuya Yükleme: Aşağıdaki komutu kullanarak genel anahtarınızı sunucuya yükleyin:

ssh-copy-id kullanici_adi@sunucu_adresiBu komut, genel anahtarınızı otomatik olarak

~/.ssh/authorized_keysdosyasına ekler. Eğerssh-copy-idkomutu mevcut değilse, genel anahtarınızı manuel olarak~/.ssh/authorized_keysdosyasına kopyalayabilirsiniz. - Parola Tabanlı Kimlik Doğrulamayı Devre Dışı Bırakma (İsteğe Bağlı): Daha yüksek güvenlik için, parola tabanlı kimlik doğrulamayı devre dışı bırakabilirsiniz. Bu, yalnızca anahtar tabanlı kimlik doğrulama kullanılarak sunucuya erişilmesini sağlar. Parola tabanlı kimlik doğrulamayı devre dışı bırakmak için,

/etc/ssh/sshd_configdosyasını düzenleyin ve aşağıdaki satırları bulun:PasswordAuthentication yesBu satırı aşağıdaki şekilde değiştirin:

PasswordAuthentication noDeğişiklikleri kaydettikten sonra, SSH sunucusunu yeniden başlatın:

sudo systemctl restart sshd

- Anahtar Çifti Oluşturma: Yerel bilgisayarınızda aşağıdaki komutu kullanarak bir anahtar çifti oluşturun:

5.2. SSH Sunucu Konfigürasyonu ve Güvenlik Duvarı (Firewall) Ayarları

SSH sunucusunun doğru konfigürasyonu, güvenliğin temelini oluşturur. Güvenlik duvarı ise, yetkisiz erişim girişimlerini engellemek için kritik bir rol oynar.

- SSH Sunucu Konfigürasyonu (/etc/ssh/sshd_config):

- Port Değiştirme: SSH sunucusunun varsayılan portu (22) genellikle saldırganlar tarafından bilinir. Bu nedenle, SSH sunucusunun portunu değiştirmek, güvenlik riskini azaltabilir. Farklı bir port kullanmak için,

/etc/ssh/sshd_configdosyasını düzenleyin ve aşağıdaki satırı bulun:Port 22Bu satırı, kullanmak istediğiniz port numarasıyla değiştirin (örneğin,

Port 2222). Değişiklikleri kaydettikten sonra, SSH sunucusunu yeniden başlatın. - İzin Verilen Kullanıcıları Belirleme: SSH sunucusuna yalnızca belirli kullanıcıların erişmesine izin vermek, güvenliği artırır. İzin verilen kullanıcıları belirtmek için,

/etc/ssh/sshd_configdosyasını düzenleyin ve aşağıdaki satırları ekleyin:AllowUsers kullanici1 kullanici2 kullanici3Bu satır, yalnızca

kullanici1,kullanici2vekullanici3kullanıcılarının SSH sunucusuna erişmesine izin verir. - Root Girişini Engelleme: Root kullanıcısının doğrudan SSH üzerinden giriş yapmasını engellemek, güvenliği artırır. Root girişini engellemek için,

/etc/ssh/sshd_configdosyasını düzenleyin ve aşağıdaki satırı bulun:PermitRootLogin yesBu satırı aşağıdaki şekilde değiştirin:

PermitRootLogin noDeğişiklikleri kaydettikten sonra, SSH sunucusunu yeniden başlatın.

- Boş Parolalara İzin Vermeme: Boş parolalara izin vermemek, güvenliği artırır. Boş parolalara izin vermemek için,

/etc/ssh/sshd_configdosyasını düzenleyin ve aşağıdaki satırı bulun:PermitEmptyPasswords noEğer bu satır mevcut değilse, dosyaya ekleyin. Değişiklikleri kaydettikten sonra, SSH sunucusunu yeniden başlatın.

- Kimlik Doğrulama Denemelerini Sınırlama: Kimlik doğrulama denemelerini sınırlamak, brute-force saldırılarını engellemeye yardımcı olur. Kimlik doğrulama denemelerini sınırlamak için,

/etc/ssh/sshd_configdosyasını düzenleyin ve aşağıdaki satırları ekleyin:MaxAuthTries 3Bu satır, her bağlantı için en fazla 3 kimlik doğrulama denemesine izin verir.

- Oturum Zaman Aşımını Ayarlama: Oturum zaman aşımını ayarlamak, açık bırakılan SSH oturumlarının otomatik olarak kapatılmasını sağlar. Oturum zaman aşımını ayarlamak için,

/etc/ssh/sshd_configdosyasını düzenleyin ve aşağıdaki satırları ekleyin:ClientAliveInterval 600 ClientAliveCountMax 0Bu satırlar, 10 dakika (600 saniye) boyunca herhangi bir aktivite olmazsa oturumu kapatır.

- Port Değiştirme: SSH sunucusunun varsayılan portu (22) genellikle saldırganlar tarafından bilinir. Bu nedenle, SSH sunucusunun portunu değiştirmek, güvenlik riskini azaltabilir. Farklı bir port kullanmak için,

- Güvenlik Duvarı (Firewall) Ayarları:

- Gereksiz Portları Kapatın: Güvenlik duvarınızda yalnızca gerekli portların açık olduğundan emin olun. SSH sunucunuzun kullandığı port (varsayılan olarak 22 veya değiştirdiğiniz port) dışında tüm portları kapatın.

- İzin Verilen IP Adreslerini Belirleme: Güvenlik duvarınızda yalnızca belirli IP adreslerinden gelen bağlantılara izin vermek, güvenliği artırır. Bu, özellikle belirli bir IP adresinden SSH sunucunuza erişmeniz gerekiyorsa faydalıdır.

- UFW (Uncomplicated Firewall) Kullanımı (Ubuntu/Debian): UFW, Ubuntu ve Debian sistemlerinde kullanılan basit bir güvenlik duvarı aracıdır. UFW’yi kullanarak SSH portuna yalnızca belirli IP adreslerinden gelen bağlantılara izin verebilirsiniz:

sudo ufw allow from 192.168.1.100 to any port 2222Bu komut, yalnızca 192.168.1.100 IP adresinden gelen ve 2222 portuna yönelik bağlantılara izin verir.

- iptables Kullanımı (CentOS/RHEL): iptables, CentOS ve RHEL sistemlerinde kullanılan daha karmaşık bir güvenlik duvarı aracıdır. iptables’ı kullanarak SSH portuna yalnızca belirli IP adreslerinden gelen bağlantılara izin verebilirsiniz:

sudo iptables -A INPUT -p tcp -s 192.168.1.100 --dport 2222 -j ACCEPT sudo iptables -A INPUT -p tcp --dport 2222 -j DROPBu komutlar, yalnızca 192.168.1.100 IP adresinden gelen ve 2222 portuna yönelik bağlantılara izin verir ve diğer tüm bağlantıları engeller.

- Örnek Senaryo: Güvenlik Duvarı ve SSH Sunucu Konfigürasyonu

- SSH Sunucu Konfigürasyonu:

/etc/ssh/sshd_configdosyasını düzenleyin ve aşağıdaki değişiklikleri yapın:Port 2222(Portu 2222 olarak değiştirin)PermitRootLogin no(Root girişini engelleyin)PasswordAuthentication no(Parola tabanlı kimlik doğrulamayı devre dışı bırakın)AllowUsers kullanici1 kullanici2(Yalnızca kullanici1 ve kullanici2 kullanıcılarının erişmesine izin verin)

- UFW Güvenlik Duvarı Ayarları: UFW’yi etkinleştirin ve SSH portuna (2222) izin verin:

sudo ufw enable sudo ufw allow 2222Diğer tüm gelen bağlantıları engelleyin:

sudo ufw default deny incomingUFW durumunu kontrol edin:

sudo ufw status

- SSH Sunucu Konfigürasyonu:

5.3. Düzenli Güvenlik Güncellemeleri ve Yama Yönetimi

Yazılım güvenlik açıkları, saldırganların sisteminize erişmesi için bir fırsat sunar. Bu nedenle, SSH sunucunuzu ve işletim sisteminizi düzenli olarak güncellemek ve güvenlik yamalarını uygulamak kritik önem taşır.

- Neden Düzenli Güncellemeler Yapmalıyız?

- Güvenlik Açıklarını Kapatma: Yazılım güncellemeleri, güvenlik açıklarını kapatır ve sisteminizi saldırılara karşı korur.

- Performansı İyileştirme: Yazılım güncellemeleri, performansı iyileştirir ve sisteminizin daha verimli çalışmasını sağlar.

- Yeni Özellikler ve İşlevler: Yazılım güncellemeleri, yeni özellikler ve işlevler sunar.

- Güncelleme Yöntemleri:

- Otomatik Güncellemeler: İşletim sisteminizin otomatik güncellemeleri etkinleştirerek, güvenlik yamalarının otomatik olarak yüklenmesini sağlayabilirsiniz.

- Manuel Güncellemeler: İşletim sisteminizi manuel olarak güncelleyerek, güncellemeleri kontrol edebilir ve istediğiniz zaman yükleyebilirsiniz.

- Paket Yöneticisi Kullanımı: Paket yöneticisi (örneğin, apt, yum, pacman) kullanarak, yazılımlarınızı kolayca güncelleyebilirsiniz.

- Örnek Senaryo: Güncelleme İşlemi

- Ubuntu/Debian:

sudo apt update sudo apt upgradeBu komutlar, paket listesini günceller ve tüm güncellenebilir paketleri yükler.

- CentOS/RHEL:

sudo yum updateBu komut, tüm güncellenebilir paketleri yükler.

- Ubuntu/Debian:

- SSH Sunucusu Güncellemesi:

SSH sunucusunun güncel olduğundan emin olmak için, aşağıdaki komutu kullanabilirsiniz:

sudo apt update && sudo apt upgrade openssh-serverveya

sudo yum update openssh-server

5.4. SSH Tünelleme Loglarının İzlenmesi ve Anormallik Tespiti

SSH tünelleri, güvenli veri aktarımı için güçlü bir araç olsa da, kötü niyetli kişiler tarafından da kötüye kullanılabilir. Bu nedenle, SSH tünelleme loglarını düzenli olarak izlemek ve anormallikleri tespit etmek önemlidir. SSH logları, bağlantı girişimleri, kimlik doğrulama hataları, port yönlendirme aktiviteleri ve diğer önemli olaylar hakkında bilgi içerir.

- Log Konumları:

- Linux/Unix:

/var/log/auth.logveya/var/log/secure - macOS:

/var/log/system.log

- Linux/Unix:

- Log İzleme Araçları:

grep: Log dosyalarını aramak ve filtrelemek için kullanılabilir.- Örnek:

grep "Accepted password" /var/log/auth.log(Başarılı parola tabanlı kimlik doğrulama girişimlerini bulur) - Örnek:

grep "Invalid user" /var/log/auth.log(Geçersiz kullanıcı adı ile yapılan bağlantı girişimlerini bulur)

- Örnek:

tail: Log dosyalarının son satırlarını gerçek zamanlı olarak izlemek için kullanılabilir.- Örnek:

tail -f /var/log/auth.log(Auth.log dosyasındaki değişiklikleri gerçek zamanlı olarak izler)

- Örnek:

awk: Log dosyalarını işlemek ve belirli alanları ayıklamak için kullanılabilir.logwatch: Log dosyalarını özetlemek ve raporlar oluşturmak için kullanılabilir.fail2ban: Kötü niyetli bağlantı girişimlerini otomatik olarak engellemek için kullanılabilir.

- Anormallik Tespiti:

- Sık Sık Başarısız Kimlik Doğrulama Girişimleri: Bu, bir brute-force saldırısının işareti olabilir.

- Beklenmedik Port Yönlendirme Aktiviteleri: Bu, yetkisiz bir tünel oluşturma girişiminin işareti olabilir.

- Alışılmadık Kaynaklardan Bağlantı Girişimleri: Bu, yetkisiz erişim girişiminin işareti olabilir.

- Log Dosyalarının Silinmesi veya Değiştirilmesi: Bu, bir saldırının izlerini silme girişiminin işareti olabilir.

- Güvenlik Önlemleri:

- Güçlü Parolalar Kullanın: Parola tabanlı kimlik doğrulama kullanıyorsanız, güçlü ve benzersiz parolalar kullanın.

- Anahtar Tabanlı Kimlik Doğrulama Kullanın: Anahtar tabanlı kimlik doğrulama, parolalara göre daha güvenlidir.

- SSH Sunucusunu Güncel Tutun: SSH sunucusunun en son güvenlik yamalarıyla güncel olduğundan emin olun.

- Gereksiz Portları Kapatın: SSH sunucusunda gereksiz portları kapatın.

- Güvenlik Duvarı Kullanın: SSH sunucusunu korumak için bir güvenlik duvarı kullanın.

- İki Faktörlü Kimlik Doğrulama Kullanın: İki faktörlü kimlik doğrulama, ek bir güvenlik katmanı sağlar.

5.5. İki Faktörlü Kimlik Doğrulama (2FA) Kullanımı

İki faktörlü kimlik doğrulama (2FA), parola veya anahtar tabanlı kimlik doğrulamaya ek olarak, ikinci bir doğrulama faktörü gerektiren bir güvenlik yöntemidir. Bu, hesabınızın güvenliğini önemli ölçüde artırır, çünkü saldırganın hem parolanızı/anahtarınızı hem de ikinci doğrulama faktörünü ele geçirmesi gerekir.

- İki Faktörlü Kimlik Doğrulama Yöntemleri:

- Zaman Tabanlı Tek Kullanımlık Parolalar (TOTP): TOTP, Google Authenticator, Authy veya FreeOTP gibi bir uygulama tarafından oluşturulan, belirli bir süre (genellikle 30 saniye) geçerli olan tek kullanımlık parolalar kullanır.

- SMS Tabanlı Kimlik Doğrulama: SMS tabanlı kimlik doğrulama, cep telefonunuza gönderilen bir doğrulama kodu kullanır. Ancak, SMS tabanlı kimlik doğrulama, SIM takası saldırılarına karşı savunmasız olduğu için önerilmemektedir.

- Donanım Güvenlik Anahtarları: Donanım güvenlik anahtarları (örneğin, YubiKey), USB veya NFC aracılığıyla bilgisayarınıza bağlanan ve kimlik doğrulama için kullanılan fiziksel cihazlardır.

- SSH’da İki Faktörlü Kimlik Doğrulama Kurulumu:

- Google Authenticator Kullanımı:

google-authenticatorpaketini yükleyin:sudo apt install libpam-google-authenticatorveya

sudo yum install google-authenticatorgoogle-authenticatorkomutunu çalıştırın:google-authenticatorKomut, size bir QR kodu ve bir dizi yedek kod gösterecektir. QR kodunu, Google Authenticator veya Authy gibi bir 2FA uygulamasıyla tarayın. Yedek kodları, telefonunuzu kaybetmeniz durumunda hesabınıza erişebilmeniz için güvenli bir yerde saklayın.

/etc/pam.d/sshddosyasını düzenleyin ve aşağıdaki satırı ekleyin:auth required pam_google_authenticator.so nullokBu satır, Google Authenticator’ı kimlik doğrulama için zorunlu kılar.

/etc/ssh/sshd_configdosyasını düzenleyin ve aşağıdaki satırları bulun:ChallengeResponseAuthentication noveya

KbdInteractiveAuthentication noBu satırları aşağıdaki şekilde değiştirin:

ChallengeResponseAuthentication yesveya

KbdInteractiveAuthentication yes- SSH sunucusunu yeniden başlatın:

sudo systemctl restart sshd

- Google Authenticator Kullanımı:

- Örnek Senaryo: İki Faktörlü Kimlik Doğrulama ile SSH Erişimi

- SSH Bağlantısı: SSH istemcisi, sunucuya bağlantı kurar.

- Kullanıcı Adı ve Parola/Anahtar İstemi: Kullanıcıdan kullanıcı adı ve parola (veya anahtar parolası) istenir.

- TOTP Kodu İstenmesi: Başarılı bir kimlik doğrulamanın ardından, kullanıcıdan TOTP kodu istenir.

- TOTP Kodunun Girilmesi: Kullanıcı, 2FA uygulamasından aldığı TOTP kodunu girer.

- Başarılı Giriş: TOTP kodunun doğru olması durumunda, kullanıcı SSH oturumuna erişebilir.

Sonuç:

Bu bölümde, “SSH Tünelleme Nedir Güvenli Veri Aktarımı İçin Kullanım Senaryoları” sorusunun güvenlik boyutuna odaklanarak, SSH tünelleme güvenliğini artırmak için uygulanabilecek en iyi uygulamaları ve güvenlik ipuçlarını ayrıntılı bir şekilde inceledik. Güçlü SSH anahtarları kullanımı ve anahtar yönetimi, SSH sunucu konfigürasyonu ve güvenlik duvarı ayarları, düzenli güvenlik güncellemeleri ve yama yönetimi, SSH tünelleme loglarının izlenmesi ve anormallik tespiti, ve iki faktörlü kimlik doğrulama kullanımı gibi konuları ele alarak, SSH tünellerinizi en üst düzeyde güvenli hale getirmenize yardımcı olduk. Bu bölümde edindiğiniz bilgiler, SSH tünellerinizi olası tehditlere karşı korumanıza ve güvenli veri aktarımını sağlamanıza yardımcı olacaktır. Güvenlik, sürekli bir süreçtir ve bu nedenle, bu bölümde bahsedilen en iyi uygulamaları düzenli olarak gözden geçirmek ve uygulamak önemlidir.

6. SSH Tünelleme Alternatifleri ve Karşılaştırmalar

“SSH Tünelleme Nedir Güvenli Veri Aktarımı İçin Kullanım Senaryoları” sorusunu derinlemesine incelerken, SSH tünellemenin tek çözüm olmadığını ve farklı ihtiyaçlara yönelik alternatiflerin de bulunduğunu akılda tutmak önemlidir. Güvenli veri aktarımı söz konusu olduğunda, her yöntemin kendine özgü avantajları ve dezavantajları vardır ve doğru seçimi yapmak, özel gereksinimlerin ve kısıtlamaların dikkatli bir şekilde değerlendirilmesini gerektirir. Bu bölümde, SSH tünellemeye alternatif olan başlıca güvenli veri aktarım yöntemlerini ele alacak, her birinin çalışma prensiplerini, kullanım senaryolarını ve SSH tünelleme ile karşılaştırmasını yapacağız. Amacımız, size bilinçli bir karar vermeniz için gerekli tüm bilgileri sunmak ve hangi durumlarda SSH tünellemenin daha avantajlı olduğunu ve diğer yöntemlerin hangi durumlarda daha uygun olduğunu anlamanızı sağlamaktır.

6.1. VPN (Sanal Özel Ağ) Teknolojisi ve SSH Tünelleme Arasındaki Farklar

VPN (Virtual Private Network – Sanal Özel Ağ), internet üzerinden özel bir ağ bağlantısı oluşturarak güvenli ve şifreli bir iletişim kanalı sağlayan bir teknolojidir. VPN, cihazınız ve bir VPN sunucusu arasında şifreli bir tünel oluşturarak tüm internet trafiğinizi bu tünel üzerinden yönlendirir. Bu sayede, IP adresiniz gizlenir, konumunuz maskelenir ve internet aktiviteleriniz yetkisiz erişime karşı korunur.

- VPN’in Çalışma Prensibi:

- Bağlantı Kurma: VPN istemcisi (cihazınızdaki VPN uygulaması), bir VPN sunucusuna güvenli bir bağlantı kurar. Bu bağlantı, genellikle IPsec, L2TP/IPsec, OpenVPN veya WireGuard gibi şifreleme protokolleri kullanılarak güvence altına alınır.

- Şifreleme: VPN istemcisi, tüm internet trafiğinizi şifreler. Bu, internet üzerinden gönderdiğiniz ve aldığınız verilerin üçüncü şahıslar tarafından okunmasını veya değiştirilmesini engeller.

- Yönlendirme: VPN istemcisi, şifrelenmiş trafiğinizi VPN sunucusuna yönlendirir. VPN sunucusu, trafiğinizi çözer ve hedef sunucuya (örneğin, bir web sunucusuna) gönderir.

- Cevap Alma: Hedef sunucu, isteğe cevap verir ve bu cevap VPN sunucusuna geri gönderilir. VPN sunucusu, cevabı şifreler ve VPN istemcisine geri gönderir.

- Şifre Çözme: VPN istemcisi, şifrelenmiş cevabı çözer ve orijinal veriye dönüştürür.

- VPN’in Avantajları:

- Tüm Trafiği Şifreleme: VPN, tüm internet trafiğinizi şifreler, bu da daha kapsamlı bir güvenlik sağlar.

- IP Adresini Gizleme: VPN, IP adresinizi gizleyerek anonim olarak gezinmenizi sağlar.

- Konum Maskeleme: VPN, konumunuzu maskeleyerek, coğrafi kısıtlamaları aşmanızı sağlar.

- Kullanım Kolaylığı: VPN uygulamaları, genellikle kullanıcı dostu arayüzlere sahiptir ve kolayca kurulup yapılandırılabilir.

- Çoklu Cihaz Desteği: VPN hizmetleri, genellikle birden fazla cihazı aynı anda koruma imkanı sunar.

- VPN’in Dezavantajları:

- Hız Düşüşü: VPN, trafiği şifrelediği ve uzak bir sunucu üzerinden yönlendirdiği için, internet hızınızda bir düşüşe neden olabilir.

- Güvenlik Riskleri: Ücretsiz veya düşük kaliteli VPN hizmetleri, verilerinizi kaydedebilir veya satabilir. Bu nedenle, güvenilir bir VPN hizmeti seçmek önemlidir.

- Yasal Kısıtlamalar: Bazı ülkelerde VPN kullanımı yasa dışıdır veya kısıtlanmıştır.

- SSH Tünelleme ile VPN Arasındaki Farklar:

- | Kapsam | Genellikle belirli uygulamaların veya portların trafiğini şifreler. Dinamik port yönlendirme (SOCKS proxy) kullanıldığında, tüm trafiği şifreleyebilir. | Tüm internet trafiğini şifreler. |

| Konfigürasyon | Daha karmaşık bir konfigürasyon gerektirebilir. Komut satırı veya grafik arayüzü kullanılarak yapılandırılabilir. | Genellikle daha kolay bir konfigürasyon sunar. VPN uygulamaları, kullanıcı dostu arayüzlere sahiptir ve kolayca kurulup yapılandırılabilir. |

| Hız | Genellikle daha hızlıdır, çünkü yalnızca belirli trafiği şifreler. | Tüm trafiği şifrelediği için, internet hızında bir düşüşe neden olabilir. |

| Güvenlik | Güvenlik, SSH sunucusunun konfigürasyonuna ve kullanılan anahtarların gücüne bağlıdır. Yanlış yapılandırılmış bir SSH tüneli, güvenlik açıkları oluşturabilir. | Güvenlik, VPN hizmetinin kullandığı şifreleme protokollerine ve sunucularının güvenliğine bağlıdır. Güvenilir bir VPN hizmeti seçmek önemlidir. |

| Esneklik | Daha esnektir, çünkü farklı port yönlendirme türleri ve SOCKS proxy desteği sunar. | Daha az esnektir, ancak tüm trafiği şifrelediği için daha kapsamlı bir güvenlik sağlar. |

| Maliyet | Genellikle ücretsizdir, çünkü SSH sunucusu ve istemcisi açık kaynaklıdır. Ancak, bir VPS (Sanal Özel Sunucu) kullanmanız gerekiyorsa, bir maliyeti olabilir. | Genellikle ücretlidir. Ücretsiz VPN hizmetleri de mevcuttur, ancak bunlar genellikle daha düşük hızlar ve daha az güvenlik sunar. |

| Kullanım Senaryoları | * Uzak sunuculara güvenli erişim- Yerel ağdaki servislere dışarıdan erişim

- Güvenli e-posta erişimi

- Sansürü aşma | * İnternet trafiğini şifreleyerek güvenli gezinme

- IP adresini gizleme

- Konum maskeleme

- Coğrafi kısıtlamaları aşma |

- Örnek Senaryo: Güvenli Uzaktan Çalışma

Bir şirket, çalışanlarının evden güvenli bir şekilde çalışmasını sağlamak istiyor.

- VPN: Şirket, tüm çalışanlarına bir VPN hesabı sağlar. Çalışanlar, VPN uygulaması aracılığıyla şirket ağına güvenli bir şekilde bağlanabilir ve tüm internet trafiği şifrelenir.

- SSH Tünelleme: Şirket, çalışanların şirket sunucularına SSH tünelleme aracılığıyla güvenli bir şekilde erişmesini sağlar. Çalışanlar, belirli uygulamaların veya portların trafiğini şifreleyebilir.

Bu senaryoda, VPN daha kapsamlı bir güvenlik sağlarken, SSH tünelleme daha esnek bir çözüm sunar.

6.2. SSL/TLS Tünelleme ve SSH Tünelleme Karşılaştırması

SSL/TLS (Secure Sockets Layer/Transport Layer Security), internet üzerinden güvenli iletişim sağlamak için kullanılan bir şifreleme protokolüdür. SSL/TLS, web siteleri (HTTPS), e-posta sunucuları (IMAPS, SMTPS) ve diğer birçok internet hizmeti tarafından kullanılır. SSL/TLS tünelleme, SSL/TLS protokolünü kullanarak güvenli bir tünel oluşturmayı ve trafiği bu tünel üzerinden yönlendirmeyi içerir.

- SSL/TLS’nin Çalışma Prensibi:

- El Sıkışma (Handshake): İstemci ve sunucu, SSL/TLS protokolünü kullanarak bir el sıkışma süreci başlatır. Bu süreçte, şifreleme algoritmaları, anahtarlar ve kimlik doğrulama yöntemleri belirlenir.

- Kimlik Doğrulama: Sunucu, kimliğini doğrulamak için bir SSL/TLS sertifikası sunar. Sertifika, bir sertifika otoritesi (CA) tarafından imzalanmıştır ve sunucunun kimliğini doğrular.

- Şifreleme: İstemci ve sunucu, el sıkışma sürecinde belirlenen şifreleme algoritması ve anahtarları kullanarak iletişimi şifreler. Bu, internet üzerinden gönderilen ve alınan verilerin üçüncü şahıslar tarafından okunmasını veya değiştirilmesini engeller.

- SSL/TLS Tünellemenin Avantajları:

- Yaygın Destek: SSL/TLS, web tarayıcıları, e-posta istemcileri ve diğer birçok uygulama tarafından yaygın olarak desteklenir.

- Kolay Konfigürasyon: SSL/TLS tünelleme, genellikle daha kolay bir konfigürasyon sunar.

- Güvenlik: SSL/TLS, güçlü şifreleme algoritmaları ve kimlik doğrulama yöntemleri kullanarak güvenli bir iletişim sağlar.

- SSL/TLS Tünellemenin Dezavantajları:

- Web Trafiğiyle Sınırlı: SSL/TLS, genellikle web trafiği (HTTPS) ile sınırlıdır.

- Sertifika Gereksinimi: SSL/TLS, bir SSL/TLS sertifikası gerektirir. Sertifikalar, bir sertifika otoritesinden satın alınabilir veya ücretsiz sertifikalar (örneğin, Let’s Encrypt) kullanılabilir.

- SSH Tünelleme ile SSL/TLS Tünelleme Arasındaki Farklar:

- | Protokol | SSH protokolünü kullanır. | SSL/TLS protokolünü kullanır. |

| Kapsam | Farklı port yönlendirme türleri ve SOCKS proxy desteği sunarak daha geniş bir yelpazede trafiği şifreleyebilir. | Genellikle web trafiği (HTTPS) ile sınırlıdır. |

| Kimlik Doğrulama | Parola tabanlı veya anahtar tabanlı kimlik doğrulama yöntemlerini kullanır. | SSL/TLS sertifikaları kullanarak sunucunun kimliğini doğrular. |

| Esneklik | Daha esnektir, çünkü farklı port yönlendirme türleri ve SOCKS proxy desteği sunar. | Daha az esnektir, ancak web trafiği için daha kolay bir çözüm sunar. |

| Sertifika Gereksinimi | Sertifika gerektirmez (anahtar tabanlı kimlik doğrulama kullanılıyorsa). | SSL/TLS sertifikası gerektirir. |

| Kullanım Senaryoları | * Uzak sunuculara güvenli erişim- Yerel ağdaki servislere dışarıdan erişim

- Güvenli e-posta erişimi

- Sansürü aşma | * Web sitelerinin güvenliğini sağlama (HTTPS)

- E-posta sunucularının güvenliğini sağlama (IMAPS, SMTPS) |