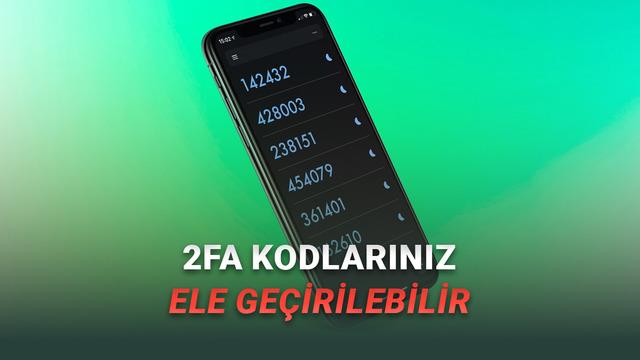

Güvenlik araştırmacıları, Android cihazlarda ekran üzerinde görünen her şeyi saniyeler içinde çalabilen yeni bir saldırı keşfetti. “Pixnapping” adı verilen yöntem, kurbanın cihaza zararlı bir uygulama yüklemesini gerektiriyor. İlginç olan ise bu uygulamanın sistem izinlerine ihtiyaç duymadan, başka uygulamaların ekranda gösterdiği verileri “piksel piksel” geri çıkarabiliyor olması.

Saldırı, hedef uygulamanın (ör. Google Authenticator, mesajlaşma uygulamaları) ekrana gönderdiği piksellerin işlenme süresindeki küçük zaman farklarını ölçerek çalışıyor. Böylece 2FA kodları, sohbet mesajları veya konum geçmişi gibi görünen gizli bilgiler yeniden inşa ediliyor. Araştırmacılar bazı Pixel modellerinde %30–%70 civarında başarıyla 6 haneli 2FA kodlarını 30 saniye içinde elde edebildiklerini, Galaxy S25’te ise aynı başarının sağlanamadığını rapor ettiler. Google, Eylül ayında kısmi bir düzeltme yayımladığını, ek bir yamayı da Aralık ayına hazırladığını bildirdi.

Nasıl çalışıyor ve neden bu kadar tehlikeli?

Pixnapping üç aşamalı işliyor. Önce zararlı uygulama hedef uygulamayı ekrana getirecek çağrılar yapıyor, sonra hedef piksellerin koordinatlarına yönelik grafiksel işlemler başlatıyor, son olarak da her koordinatın işlenme süresini ölçerek o piksellerin rengini (beyaz/renkli) çıkarıyor. Bu zamanlama tabanlı saldırı, saldırganın izinsiz bir ekran görüntüsü almasıyla sonuçlanıyor.

Araştırma, Android’in “bir uygulama başka bir uygulamanın verisine erişemez” güvence modelinin pratikte sınırları olduğunu gösteriyor olsa da bu tarz saldırıların hâlâ yapılabildiğini ortaya koyuyor. Yine de tekrar belirtelim, şu aşamada saldırı için kurbanın zararlı uygulamayı yüklemesi gerekiyor. Ayrıca Google şu ana kadar aktif kötüye kullanım tespit etmediklerini belirtse de yüklediğiniz uygulamalara dikkat etmenizde fayda var.